Azure AD Connect: Federated Domain auf Managed umstellen

In der Welt von Office365 gibt es mehrere Möglichkeiten, wie man ein lokales Active-Directory mit jenem in der Azure Cloud verbinden kann. Eine davon bildet der Active Directory Federation Services Trust (kurz ADFS), bei dem alle Office365 Anmeldeversuche an das On-Premise AD weitergeleitet und autorisiert werden. Somit hat man den großen Vorteil, dass keine lokalen Passwörter in die Azure Cloud synchronisiert werden müssen. Dieser Vorteil kommt aber leider auch mit einigen Nachteilen daher, unter anderem:

- Da der ADFS meist auf einem Domain Controller mitläuft und man auf Redundanz setzen sollte, kann das die Kosten erhöhen. Gerade in kleinen Umgebungen mit wenigen Benutzern kann der Faktor bereits entscheidend sein.

- Der Wartungsaufwand wird etwas erhöht.

- Falls Office365 nicht mit dem ADFS kommunizieren kann, können sich Benutzer nicht in Cloud-Anwendungen anmelden.

Somit muss jeder für sich selbst entscheiden, welche Punkte überwiegen. Meiner Meinung nach sind gerade kleine Umgebungen, welche vielleicht auch nicht über die notwendige IT-Expertise verfügen besser bedient, wenn sie auf den ADFS Trust verzichten. Wenn nun allerdings der ADFS Trust bereits aufgebaut ist und man auf den Password-Sync umsteigen möchte, gibt es ein paar kleinere Hürden.

Aufbau

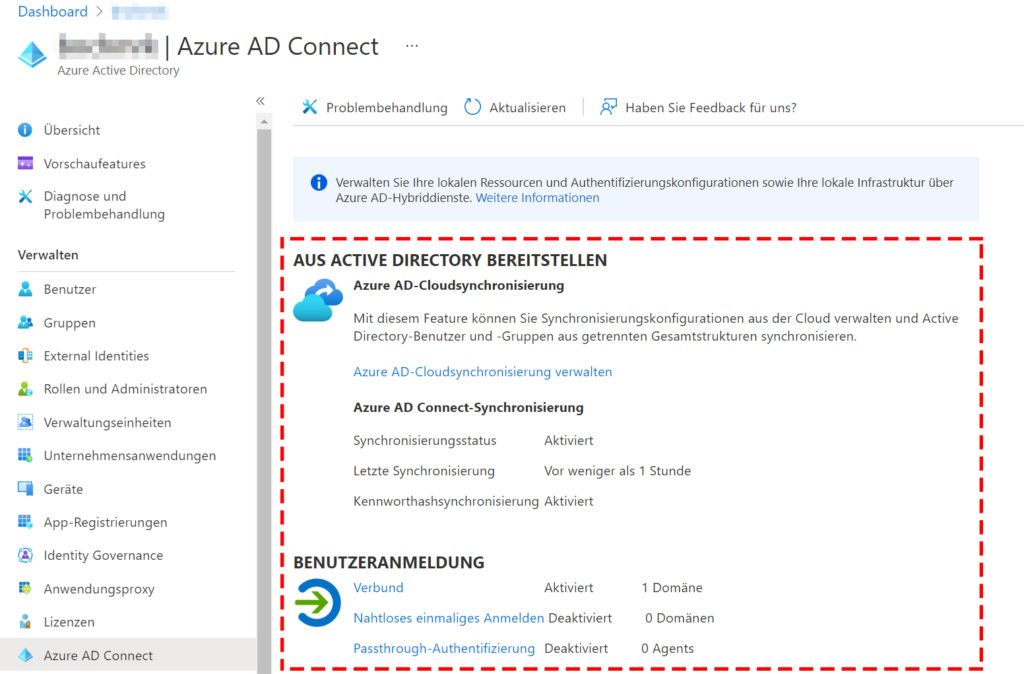

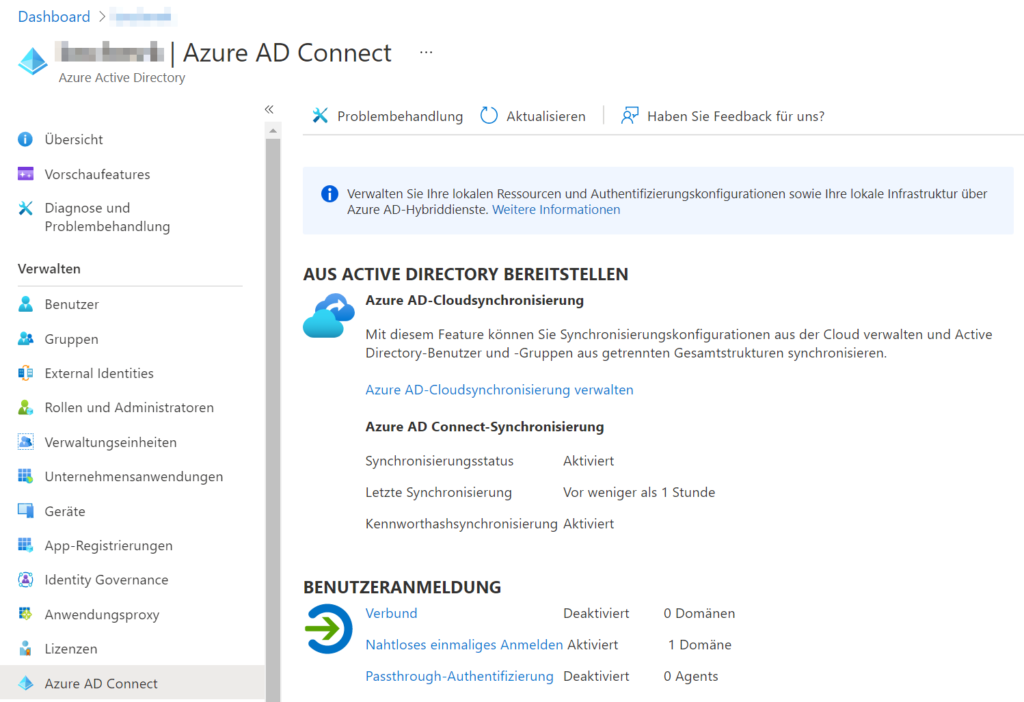

Die nachfolgend beschriebe Anleitung bezieht sich auf eine 30-40 Benutzer Umgebung, welche vermehrt auf Office365 Diensten (z.b. Exchange Online) setzt. Eine funktionierende Authentifizierung ist hierbei also erforderlich, damit die Benutzer arbeiten können. Die Umstellung sollte dementsprechend außerhalb der Arbeitszeiten stattfinden, damit man im Fehlerfall genügend Zeit zum Debuggen hat. Über das Azure AD Portal kann man vorab auch noch die Konfiguration des Syncs überprüfen.

Folgende Schritte sind notwendig:

- Azure AD Connect Password-Sync aktivieren & starten

- Domain von „Federated“ auf „Managed“ umstellen

- Clientzugriff testen

Ablauf

Azure AD Password Sync aktivieren

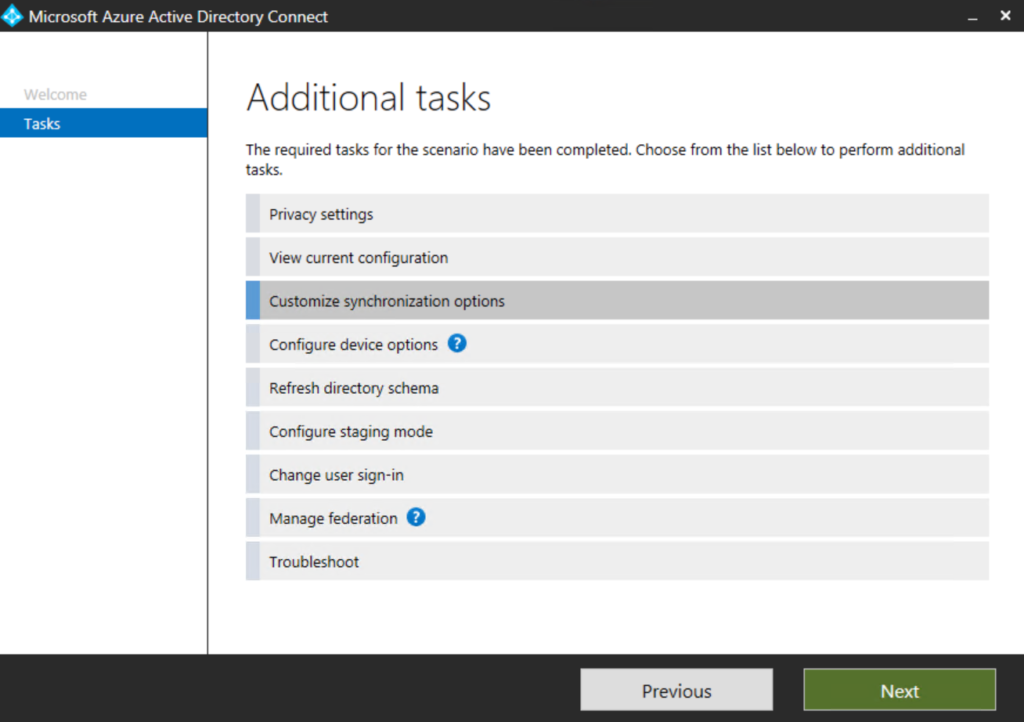

Start den Azure AD Connect, meldet euch mit dem entsprechenden Admin Benutzer an und wählt im Reiter den Punkt „Customize synchronization options“ aus.

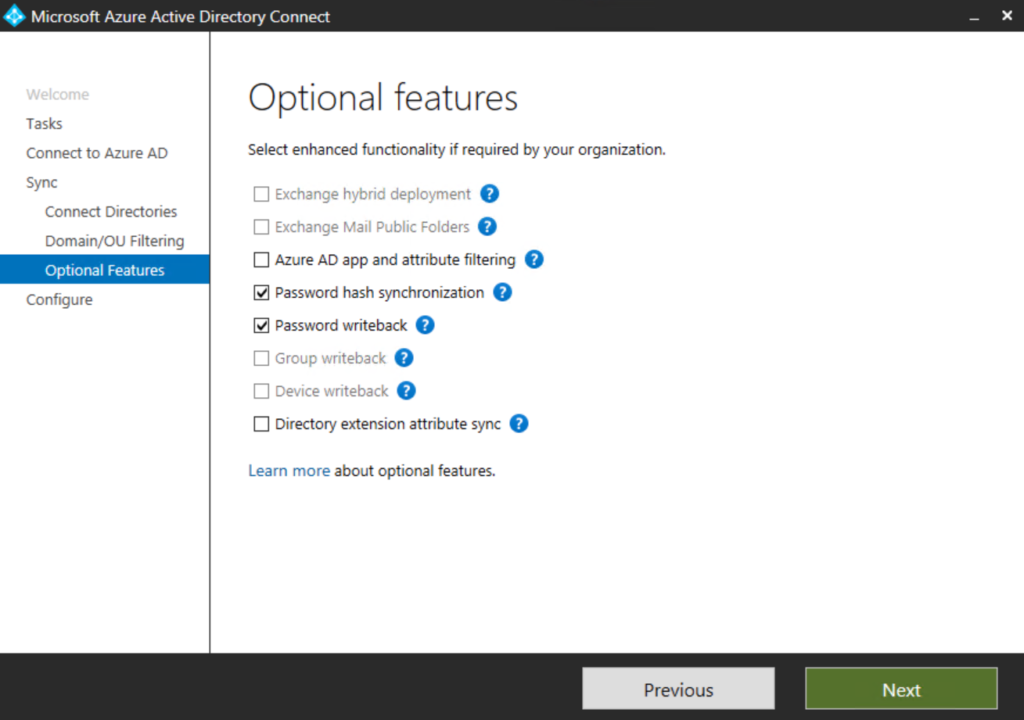

Anschließend müsst ihr unter den „Optional Features“ die Funktion „Password Hash Synchronization“ aktivieren. Falls ihr den Nutzern auch noch das Ändern des Passwortes direkt in der O365 Cloud gewähren wollt, könnt ihr in diesem Zuge auch noch die Option „Password writeback“ aktivieren. Ein in der Cloud geändertes Benutzerpasswort wird somit in der On-Premise Umgebung übernommen.

Sobald ihr die Einstellungen speichert, wird automatisch ein Sync zwischen On-Premise AD und Azure AD gestartet. Somit sind hier keine weiteren Schritte mehr notwendig. Mit folgendem Powershell Befehl lässt sich auch der letzte Password Hash Syncstatus überprüfen:

PS C:\Users\Administrator> Invoke-ADSyncDiagnostics -PasswordSync

========================================================================

= =

= Password Hash Synchronization General Diagnostics =

= =

========================================================================

AAD Tenant - customer.onmicrosoft.com

Password Hash Synchronization cloud configuration is enabled

False

AD Connector - customer.intern

Password Hash Synchronization is enabled

Latest Password Hash Synchronization heartbeat is detected at: 09/13/2021 09:37:40 UTC

Directory Partitions:

=====================

Directory Partition - customer.intern

False

False

False

Last successful attempt to synchronize passwords from this directory partition started at: 9/13/2021 10:01:41 AM

UTC and ended at: 9/13/2021 10:01:41 AM UTC

Only Use Preferred Domain Controllers: False

Checking connectivity to the domain...

Domain "customer.intern" is reachable

Zur Sicherheit sollte man hier allerdings zumindest einige Minuten warten, bis man zu den nächsten Schritten übergeht.

Sign-In Methode auf Password Synchronisation setzen

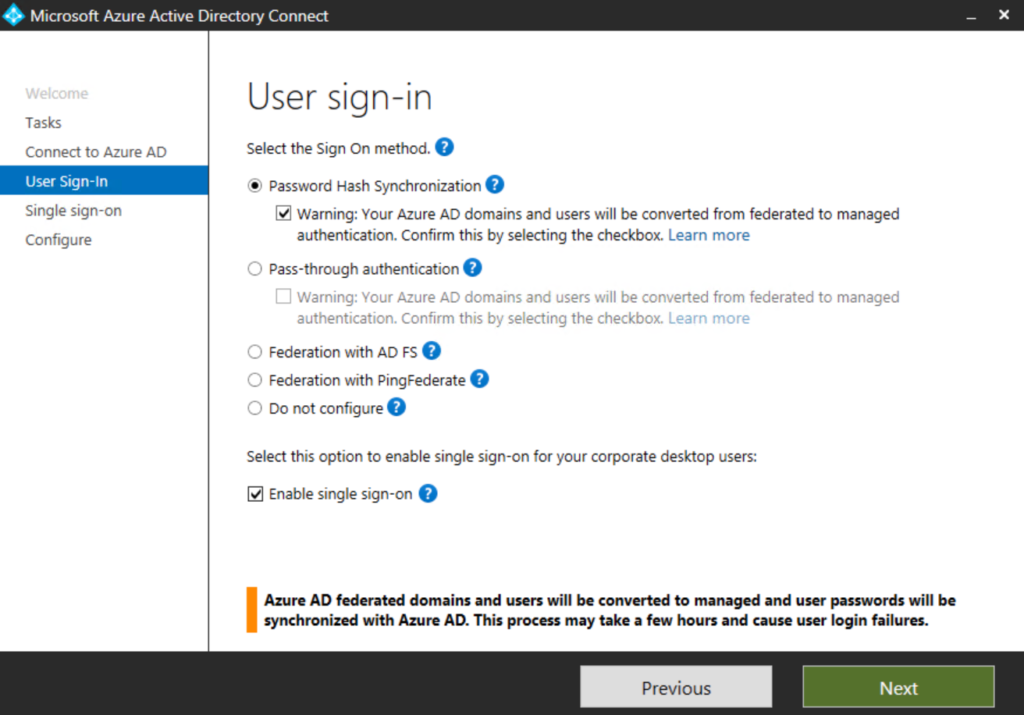

Dazu wechseln wir erneut in den Azure AD Connect und wählen nun den Punkt „Change user Sign-In“ aus. Unter „User Sign-In“ muss von der „Federation with AD FS“ Variante auf „Password hash Synchronization“ umgestellt werden.

Auch hier wird nach dem Speichern der neuen Einstellungen automatisch der Sync getriggert und die Parameter in die Cloud übertragen. Aktiviert man zusätzlich die Option „Enable single sign-on“ ermöglicht man den Nutzern das nahtloses Anmelden in der O365 Cloud (sofern sich der Client in der Domäne befindet). Auf dieses Thema gehe ich aber zukünftig in einem anderen Post näher ein. Bis dahin liefert aber auch Microsoft eine umfassende Anleitung dazu: Azure AD Connect: Seamless Single Sign-On | Microsoft Docs

Zugriff testen

Der erste Blick nach der Umstellung sollte in Azure AD Portal gehen. Dort müssen die Einstellungen wie folgt gesetzt sein.

Wichtig ist dabei, dass der „Verbund“ deaktiviert ist. Sollte hier noch eine Domain aufgelistet werden, so wird diese nach wie vor über das ADFS bedient. In meinem Fall war es sogar notwendig, die Domäne manuell aus der ADFS Provisionierung herauszunehmen. Falls dies bei dir auch der Fall sein sollte, so können folgende Powershell Befehle weiterhelfen.

PS C:\Users\kschweiger> Connect-MsolService PS C:\Users\kschweiger> Get-MsolDomain Name Status Authentication ---- ------ -------------- customer.mail.onmicrosoft.com Verified Managed customer.onmicrosoft.com Verified Managed customer.at Verified Federated PS C:\Users\kschweiger> Set-MsolDomainAuthentication -DomainName customer.at -Authentication Managed PS C:\Users\kschweiger> Get-MsolDomain Name Status Authentication ---- ------ -------------- customer.mail.onmicrosoft.com Verified Managed customer.onmicrosoft.com Verified Managed customer.at Verified Managed

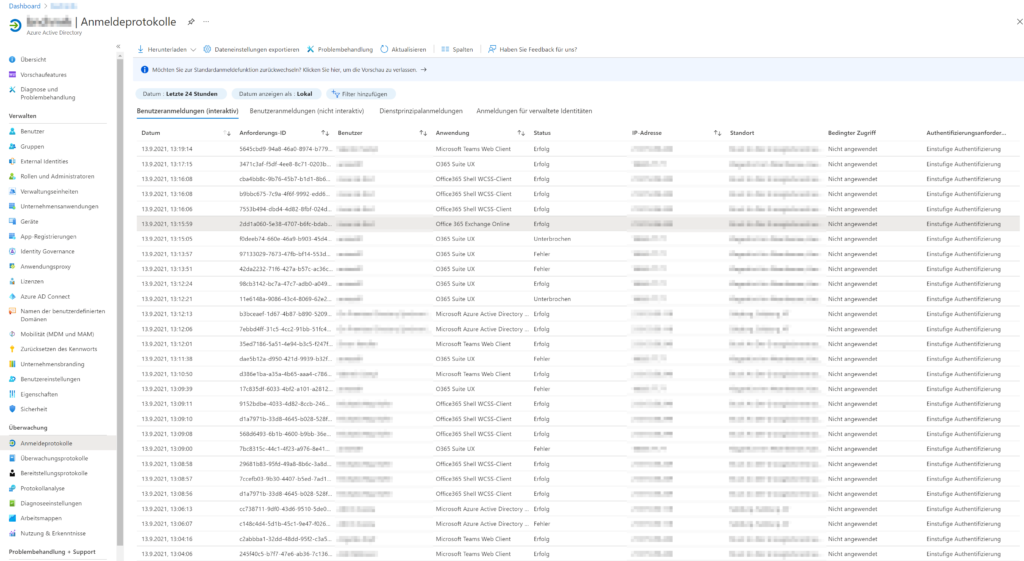

Anschließend könnt ihr euch bereits über https://office.com mit eurem Testnutzer anmelden. Es sollte auffallen, dass ihr nun nicht mehr auf das ADFS Portal weitergeleitet werdet, sondern euch direkt im O365 Portal authentifiziert. Ein weiterer Hinweis auf die Funktionalität bietet euch der Menüpunkt „Anmeldeprotokolle“ im Azure AD Portal. Dort können wir jeden einzelnen Zugriff eines Benutzers nachvollziehen.

Sollten direkt nach der Umstellung einige Anmeldeversuche fehlschlagen, ist das noch kein Grund zu verzweifeln. Bis die gesetzten Einstellungen systemweit übernommen wurden, kann es einige Zeit dauern. Funktioniert nach 20-30 Minuten alles wie gewünscht, könnt ihr die Umstellung als erfolgreich abschließen und womöglich auch das ADFS am Windows Server deinstallieren.

Ich möchte an dieser Stelle auch noch Microsoft lobend erwähnen, diese haben eine meiner Meinung nach hervorragende Anleitung zu genau diesem Thema verfasst: Migrate from federation to cloud authentication in Azure Active Directory | Microsoft Docs