Multi Faktor Authentifizierung (MFA) für Office365 Azure aktivieren

Sich allein mit einem Passwort in einem Portal zu authentifizieren, welches global und für jeden zugänglich ist, ist schon lange keine sichere Methode mehr. Vor allem in Anbetracht dessen, dass die meisten Nutzer wohl ein zu schwaches und somit leicht knackbares Kennwort wählen. Falls nach einer erfolgreichen Authentifizierung auch noch Zugriff auf sensible Unternehmensdaten besteht, sollte man diesen Schutz als Administrator überdenken. Microsoft Azure oder auch Office365 bietet all das und noch viel mehr. Je nach Infrastruktur kann in der Azure Cloud vom Exchange Postfach, zu den OneDrive Daten, bis hin zum Sharepoint alles gelagert werden, was für ein Unternehmen von Bedeutung ist.

Was ist eine MFA?

Bei der MFA (Multi Faktor Authentifizierung) handelt es sich meist um eine Zwei-Wege-Authentifizierung, bei welcher der Benutzer neben seines persönlichen Passwortes auch noch ein weiteres Merkmal benötigt. Das zweite Merkmal bildet hierbei beispielsweise ein Smartphone. Somit muss der Benutzer zwei Merkmale mitbringen, um sich anmelden zu können:

- Wissen: sein persönliches Kennwort

- Besitz: sein Smartphone

Ein potentieller Angreifer kann sich dementsprechend nicht mehr mittels Brute-Force-Attacken Zugriff auf ein Konto verschaffen.

Welche Lizenzen werden benötigt?

Damit man als Kunde das Feature Conditional Access verwenden darf, muss jeder Benutzer, welcher sich mittels MFA authentifiziert, folgende Bedingung erfüllen:

- Zumindest eine Azure AD Premium 1 Lizenz besitzen

- Oder Microsoft 365 Business Premium Lizenz zugewiesen haben

Genauere Informationen zur Lizenzierung gibt es direkt von Microsoft unter: What is Conditional Access in Azure Active Directory? | Microsoft Docs

Wie plane ich das Deployment von MFA?

Je nach Größe des Unternehmens sollte die Aktivierung der MFA vorab geplant, getestet und erst danach für die Nutzer ausgerollt werden. Ich möchte daher die Schritte etwas verallgemeinern und aus der Vogelperspektive betrachten. Jeder Administrator sollte sich vorab folgende Fragen stellen:

- Inwieweit beruht meine Unternehmensarchitektur auf Office365? Verwendet man Office365 allein zur Lizenzierung der Desktop-Applikation, wird sich der durch eine fehlerhaft geplante MFA-Enrollment-Strategie entstandene Schaden im Rahmen halten. Arbeiten allerdings Dienste wie Exchange, Sharepoint, OneDrive und Teams im Hintergrund so hätte ein „Ausfall“ größere Konsequenzen.

- Wie viele Benutzer gibt es im Unternehmen? Diese Frage beruht hauptsächlich darauf, wie die Umsetzung der MFA an die Nutzer kommuniziert wird. Sind es nur eine Handvoll Benutzer, reicht wohl eine kurze Information aus. Arbeiten hunderte Mitarbeiter mit Office365 muss eine entsprechende Vorlaufzeit und Kommunikation eingeplant werden.

Welche MFA Merkmale verwenden?

Microsoft Azure bietet unter anderem folgende MFA-Überprüfungsoptionen an:

- SMS

- Anruf

- Microsoft Authenticator App

- TOTP Client (bspw. Google Authenticator)

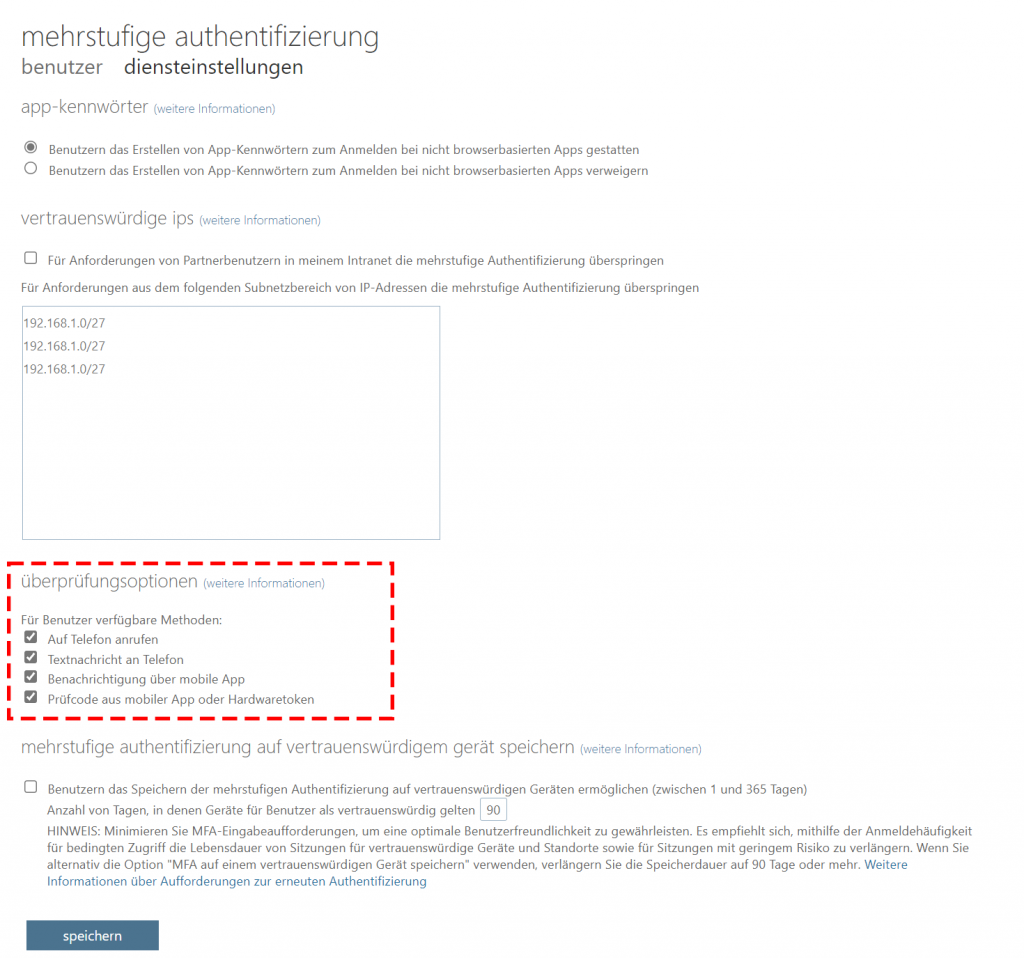

Als Administrator sollte man sich vorab darüber Gedanken machen, ob diese Auswahl eingeschränkt werden soll. Bietet das Unternehmen eine eigen TOTP App für ihre Mitarbeiter an? Sollte die Microsoft Authenticator App deaktiviert werden? Wer diese Einstellung anpassen möchte, ruft erneut das Azure AD Portal auf und wechselt zu: „Azure Active Directory“ -> „Sicherheit“ -> „MFA“ -> „Zusätzliche cloudbasierte MFA-Einstellungen„.

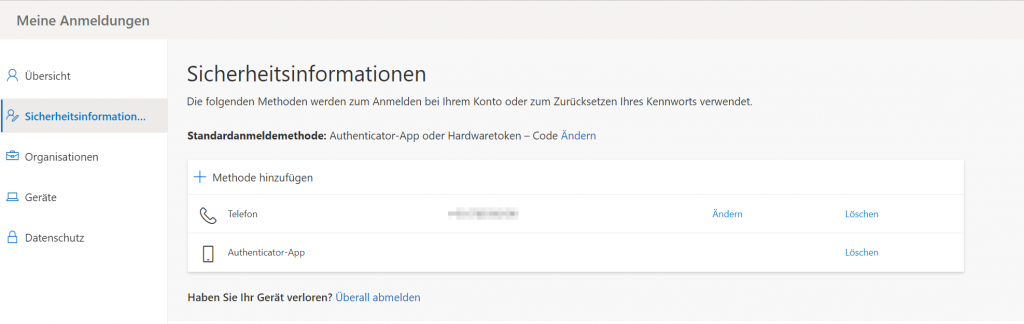

Wie hinterlege ich als Nutzer ein MFA-Merkmal?

Jeder Nutzer kann selbstständig über das Office Portal seine präferierte MFA-Methode hinterlegen. Dazu loggt man sich unter Office.com ein und wechselt in die „Sicherheitsinformationen„. Von dort aus lässt sich einfach eine neue Methode hinzufügen.

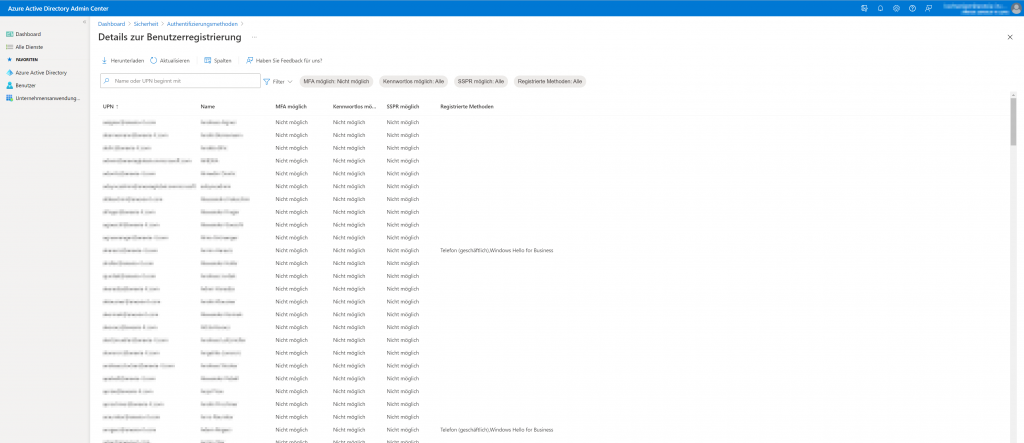

Welche Nutzer verwenden bereits MFA?

Nachdem die Nutzer über die bevorstehenden Änderungen informiert wurden, sollte man ein Auge auf die Statistiken und Überwachungsprotokolle werfen. Darüber lässt sich feststellen, welche Nutzer bereits MFA verwenden und somit beim Aktivieren der MFA Policy keine Probleme haben werden.

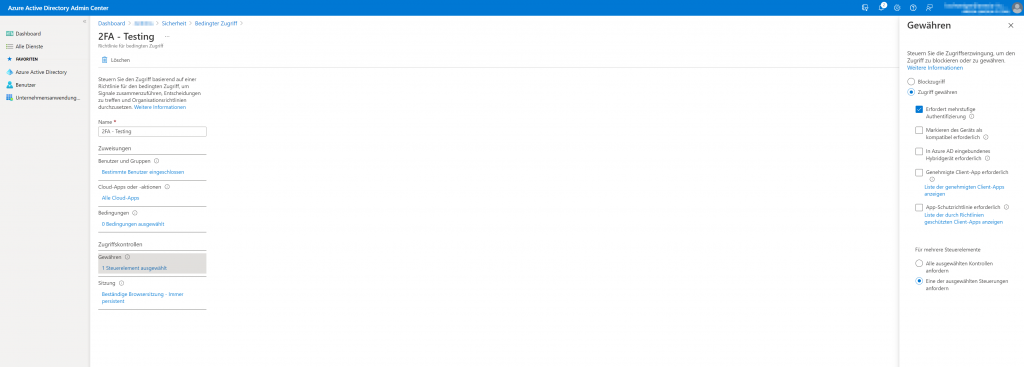

MFA mittels Policy erzwingen

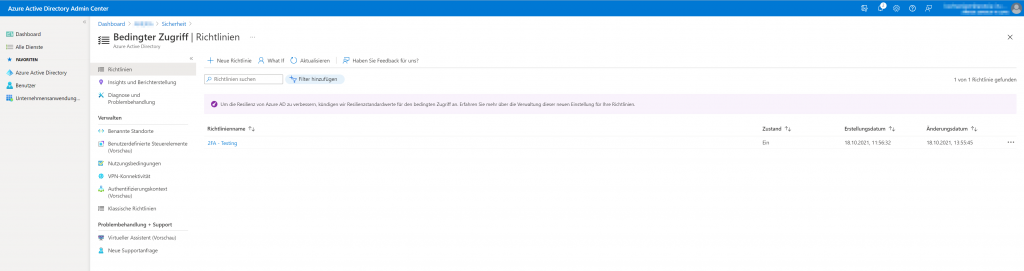

Da wir nun grundsätzlich geklärt haben, was die Vorteile einer Multi Faktor Authentifizierung sind, wollen wir sie nun für unseren Office365 Tenant erzwingen. Glücklicherweise bietet Microsoft hierfür ein umfangreiches Dashboard – das Azure AD Portal. Unter „Azure Active Directory“ -> „Sicherheit“ -> „Bedingter Zugriff“ findet man die notwendigen Werkzeuge. Hier erstellen wir uns eine neue Richtlinie mit folgenden Parametern:

- Name: Name der neuen Policy (beispielsweise MFA Testing)

- Zuweisung:

- Benutzer und Gruppen: Die Policy lässt sich vorab auf einige Benutzer beschränken. Grundsätzlich ist es auch empfehlenswert, die Richtlinie vorab auf einige Testuser einzugrenzen. Somit kann sichergestellt werden, dass es zu keinen Komplikationen kommt. Falls alle Tests erfolgreich verlaufen sind, kann die Policy anschließend global enforced werden.

- Cloud-Apps oder -aktionen: Möchte man die MFA nur für bestimmte Microsoft Apps aktivieren, hat man hier die Möglichkeit dazu.

- Bedingungen: Möchte man bestimmte Länder, IP-Adressen oder Geräte von dieser Policy ausnehmen, können die Werte hier gesetzt werden. Dazu aber mehr in folgendem Artikel.

- Zugriffskontrollen:

- Gewähren: Unter „Zugriff gewähren“ muss hier die Option „Erfordert mehrstufige Authentifizierung“ ausgewählt werden.

- Sitzungen: Hier lassen sich Optionen wie „beständige Browsersitzung“ oder auch die Speicherung der Anmeldedaten im Cache erlauben/verbieten.

Sobald die Richtlinie aktiviert wurde und man sich mit einem hinterlegten Nutzer in einer O365 Applikation anmelden möchte, erscheint nach erfolgreicher Passwortauthentifizierung auch noch das Abrufen des zweiten Merkmals. Hat der Nutzer kein zweites Merkmal hinterlegt, so wird er in diesem Kontext dazu aufgefordert.

Wie immer möchte ich auch auf die hilfreichsten Quellen direkt aus dem Hause Microsoft zu diesem Thema verweisen: