Windows AD Certificate Authority – Cross Forest Deployment

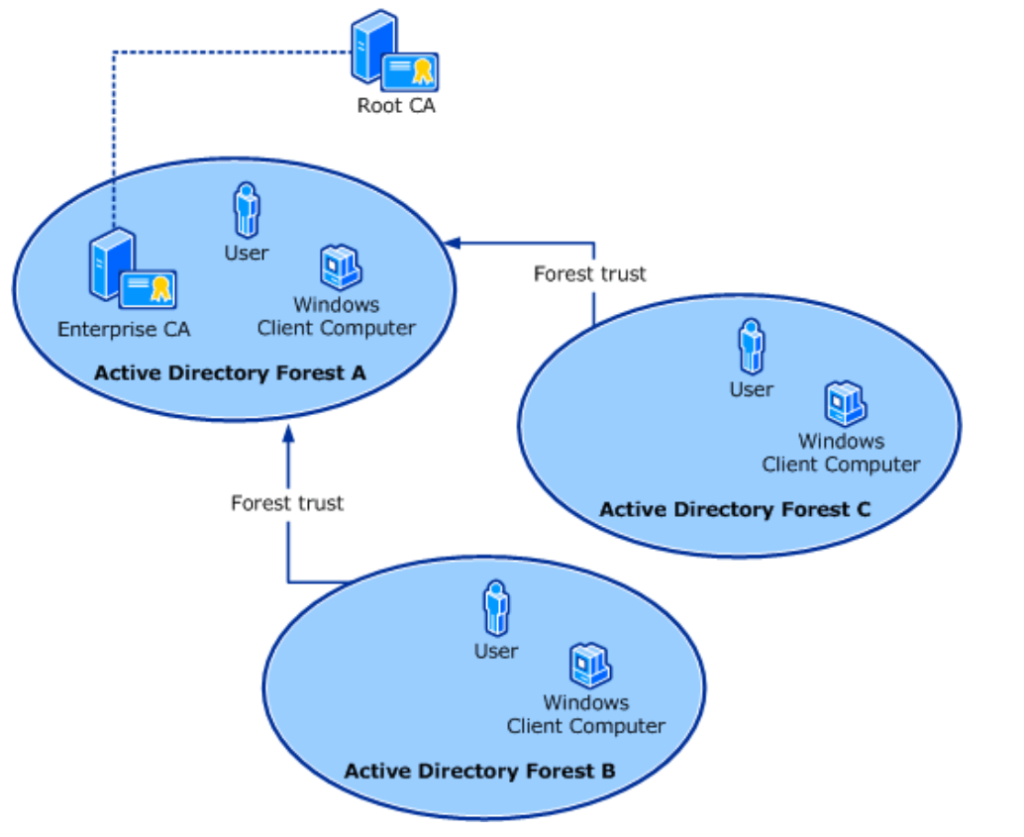

Besitzt man mehrere Active-Directory Forests und möchte alle mithilfe von einer Windows Certificate Authority (CA) mit Zertifikaten versorgen, kann ein Cross-Forest Deployment in Betracht gezogen werden. Hierbei steht die Zertifizierungsstelle im Haupt-Forest (oder auch Resource-Forest) und alle weiteren Domänen (Account-Forests) greifen via LDAP darauf zu.

Folgendermaßen sieht unser Aufbau aus (mit der Ausnahme, dass wir keine eigenständige Root-CA besitzen):

Da dieser Artikel relativ umfassend ist, erstreckt er sich über insgesamt 3 Seiten.

Windows CA Testaufbau

Unser Testaufbau besteht aus zwei AD Forests und insgesamt 3 virtuellen Maschinen, darunter:

| Name | Domäne | Funktion | OS |

| resource-dc01 | resource.local | Domain Controller

Certificate Authority |

Windows Server 2019 Standard |

| account-dc01 | account.local | Domain Controller | Windows Server 2019 Standard |

| account-client01 | account.local | Client | Windows Server 2019 Standard |

Die VMs wurden zuvor grundinstalliert und auf den beiden DCs jeweils ein AD-Forest angelegt. Die zwei Active Directory Domänen sind von einander unabhängig und befinden sich in keinem Forest Trust. Die VM „account-client01“ ist als Member der „account.local“ beigetreten.

Erstellen des Two-Way Forest Trusts

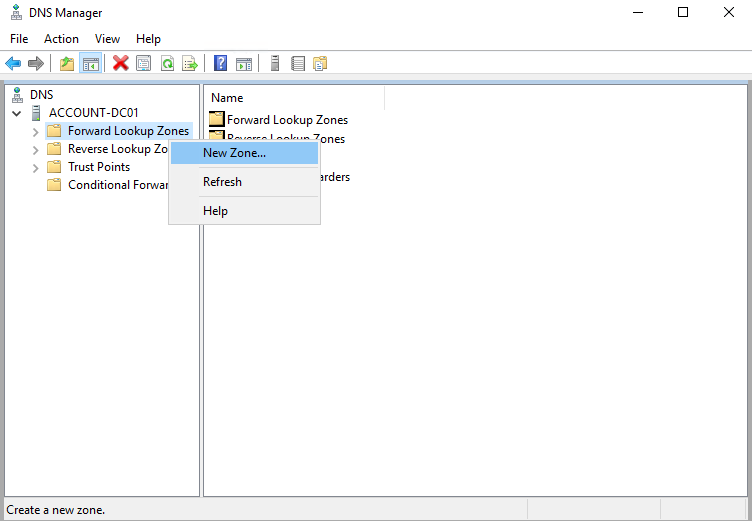

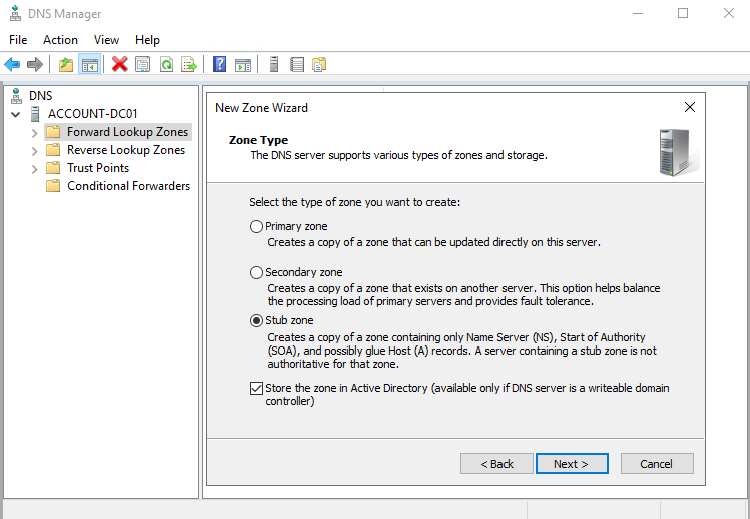

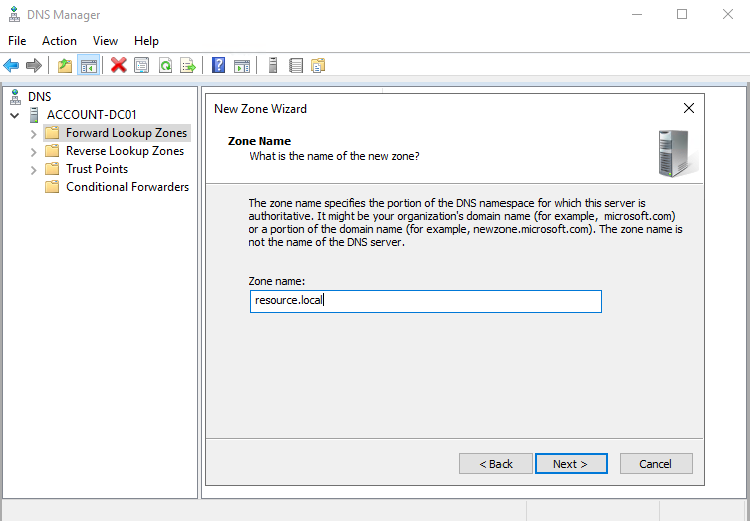

DNS Stubzone anlegen

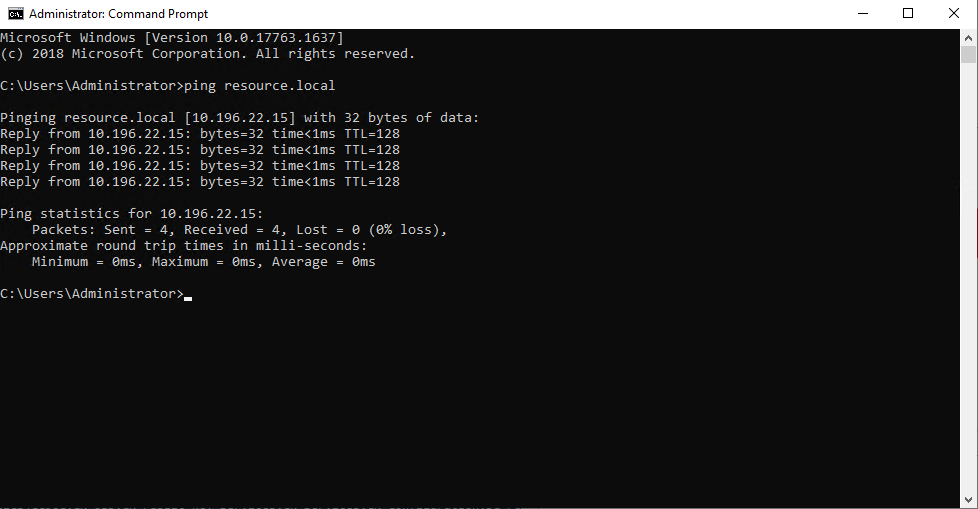

Damit wir einen Forest Trust aufbauen können, müssen wir zuvor sicherstellen, dass sich die beiden Domänen mittels DNS auflösen lassen. Hierbei kommt uns die Stubzone zu gute. Eine Stubzone dient dabei als einfache Möglichkeit, DNS Anfragen an einen dafür zuständigen Server weiterzuleiten. Dabei ähnelt das sehr einer sekundären DNS Zone mit dem einfachen Unterschied, dass der jeweilige DNS Server nicht die gesamte Zone hostet, sondern nur die NS- und SOA-Einträge des gegenüberliegenden Master DNS Servers. Die Stubzonen müssen in beiden AD-Domänen angelegt werden. Exemplarisch zeige ich es am Domain Controller „account-dc01„.

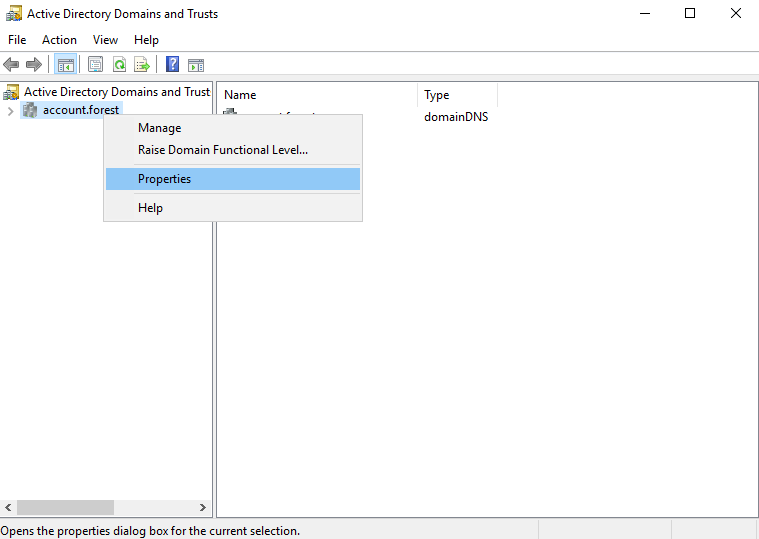

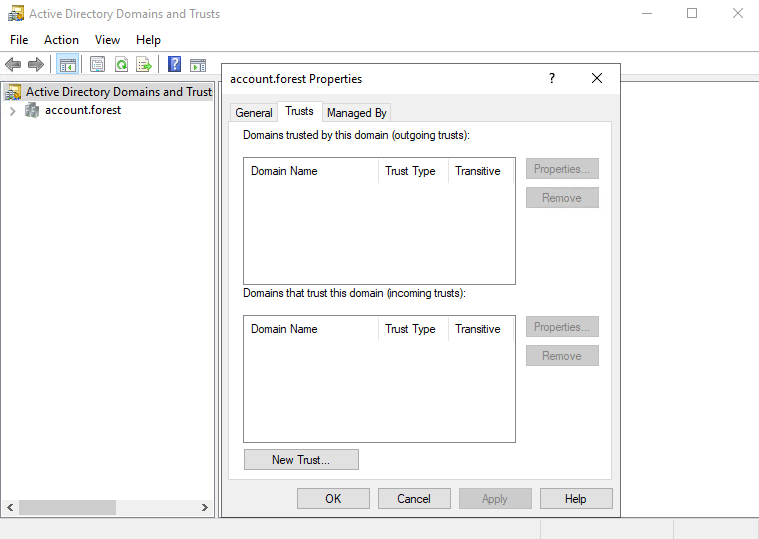

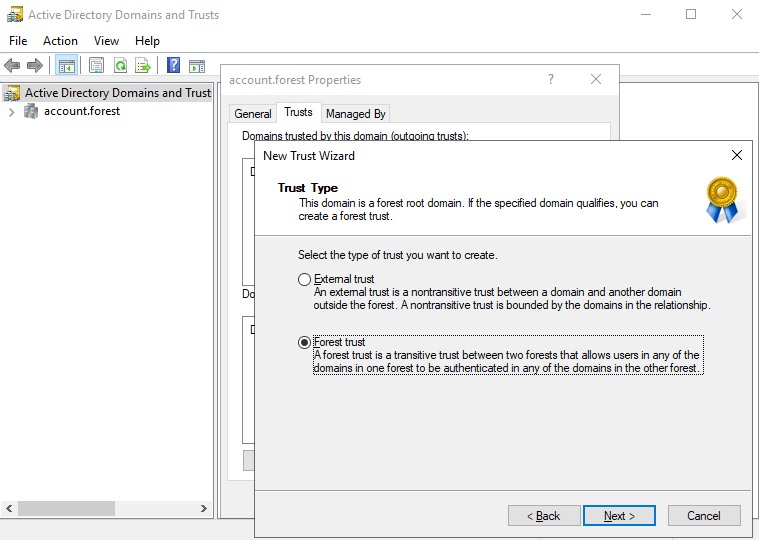

Trust erstellen

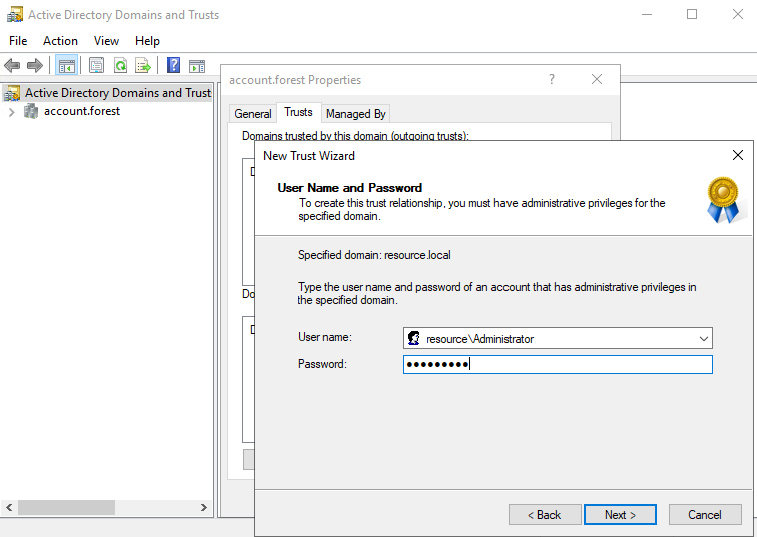

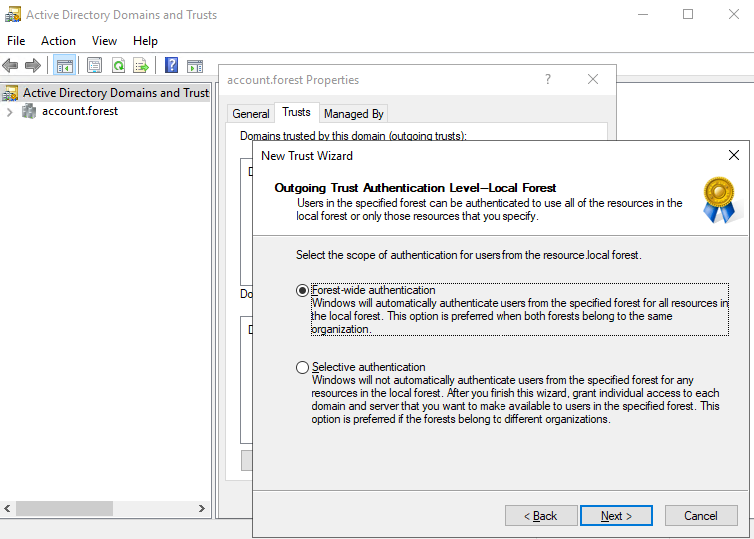

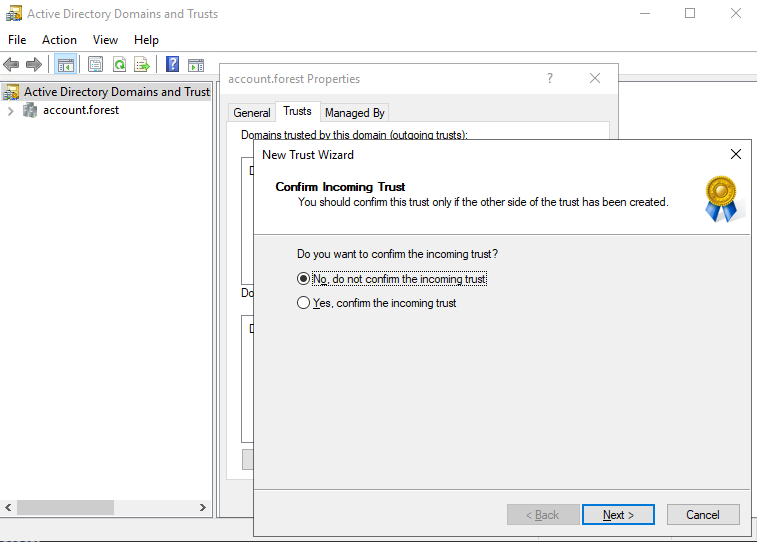

Nachdem die beiden Stub-Zonen erfolgreich angelegt wurden, können wir nun den Two-Way Trust einrichten. Im folgenden Beispiel wird der Trust auf Seiten der „account.local“ am „account-dc01“ angelegt. Es schadelt allerdings nicht, wenn man auch im „resource.local“ das Domains and Trust MMC aufruft und prüft, ob auch dort der Trust erfolgreich angelegt wurde.

Forest Berechtigungen vergeben

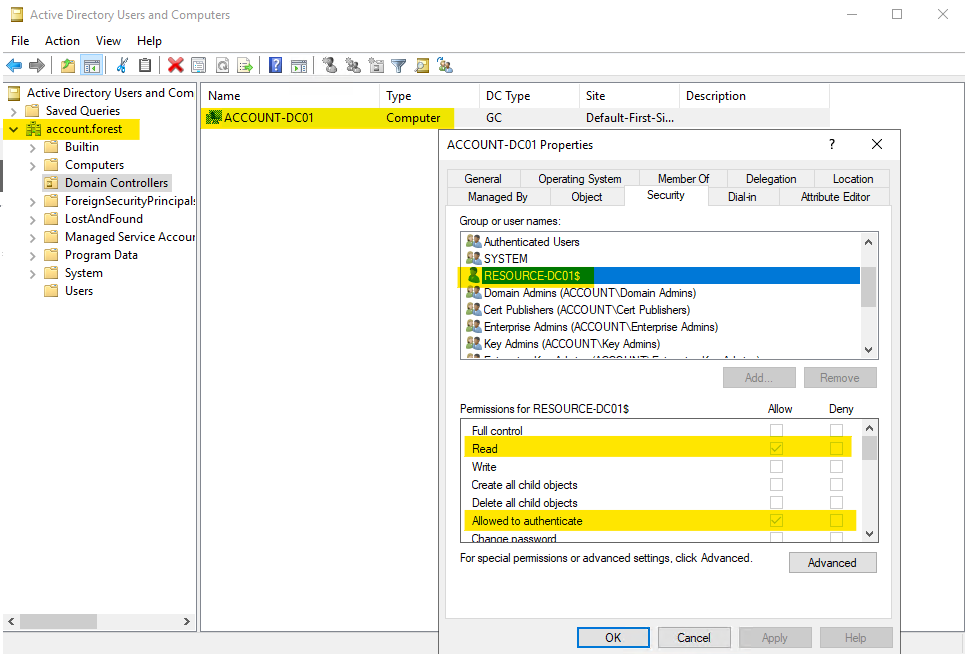

Sollten wir beim erstellen des Trusts statt der Option „Forest-wide Authentication“ die Variante „Selective Authentication“ gewählt haben, müssen wir nun noch explizit Berechtigungen innerhalb der Domänen vergeben. Ansonsten kann dieser Teil getrost übersprungen werden.

Auf der nächsten Seite beschäftigen wir uns mit der Installation der Windows CA (Certificate Authority).

Wie um alles in der Welt fügt man der Gruppe „Zertifikatsherausgeber“ (Global Security) einen Account aus einer trusted Domain hinzu? Das geht nur bei einer Domain local!

Bei der „Zertifikatsherausgeber“ Gruppe handelt es sich allerdings um eine „Domain local“ Sicherheitsgruppe. Somit sollte das eigentlich kein Problem sein.