Windows AD Certificate Authority – Cross Forest Deployment

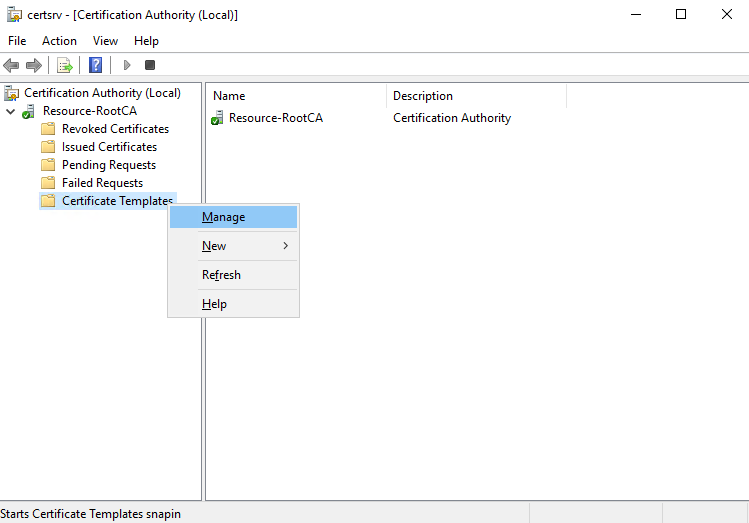

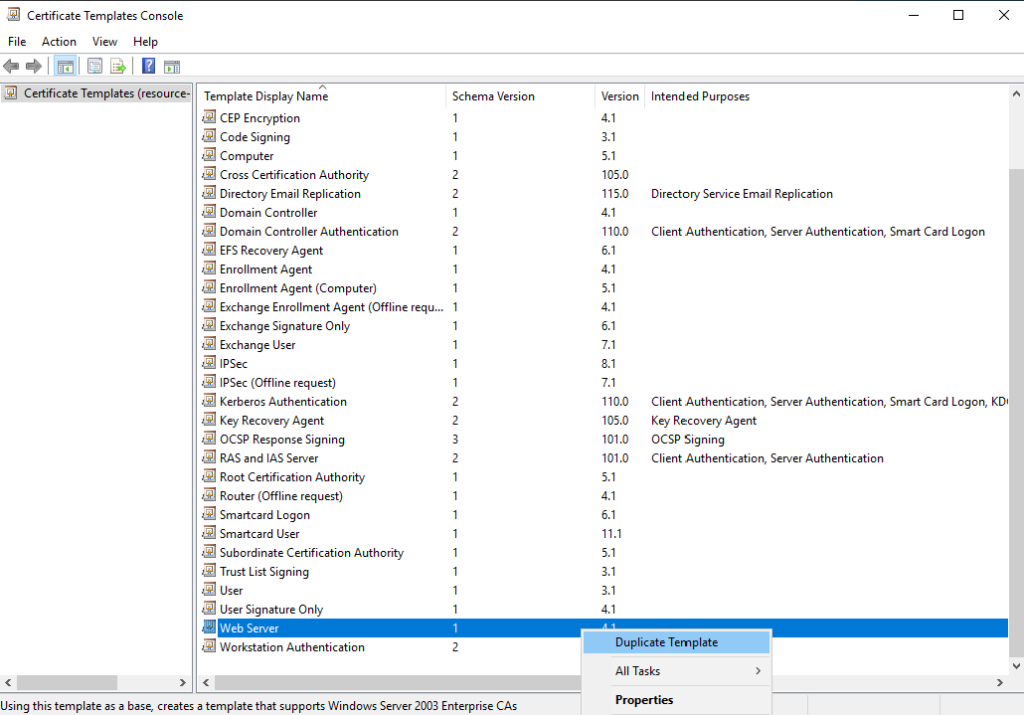

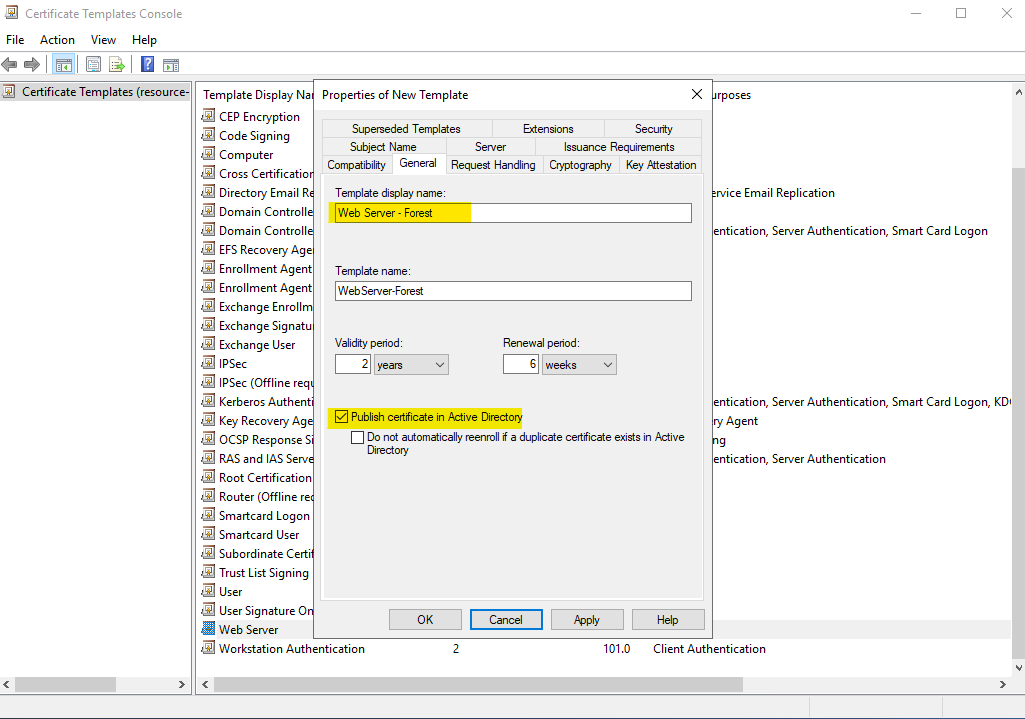

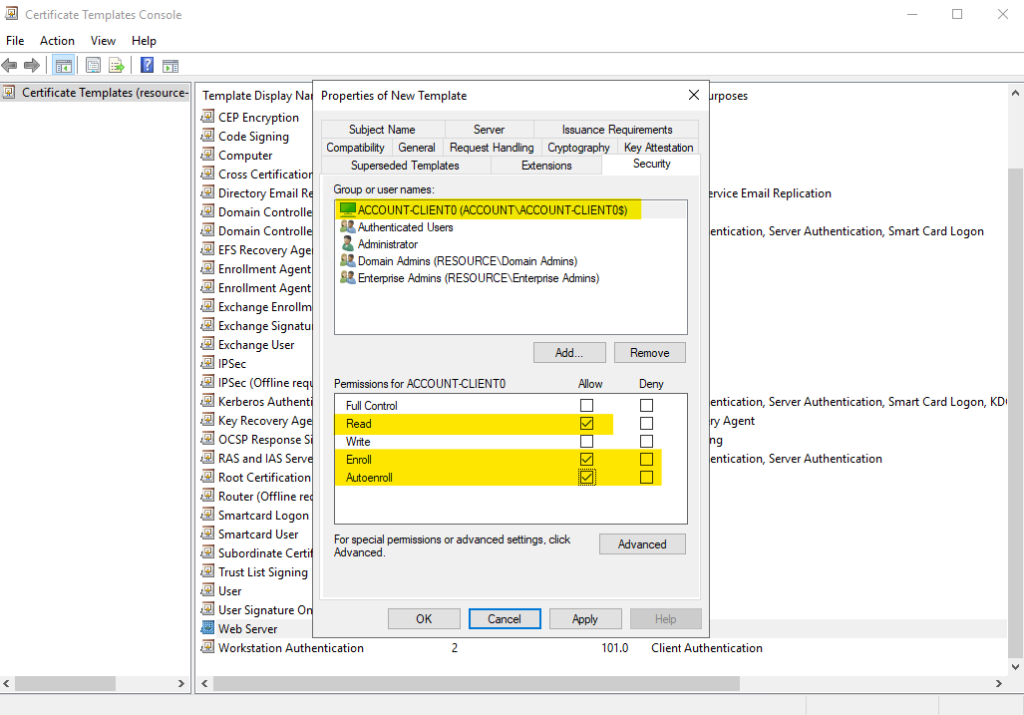

Templates anpassen

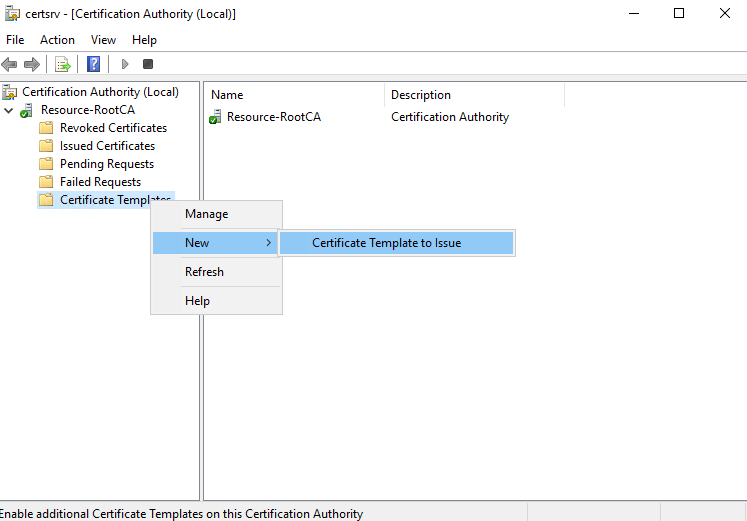

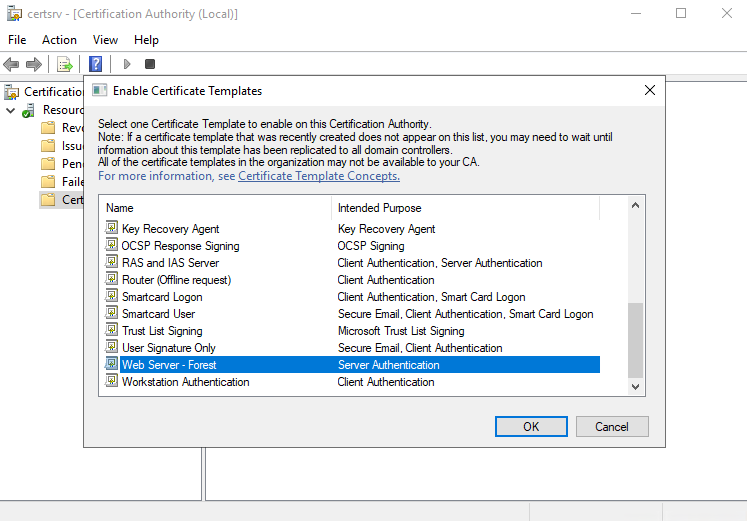

Damit wir auf den Account-Forests auch Zertifikate anfordern können, müssen die Templates innerhalb der Certificate Authority an unsere Bedürfnisse angepasst werden. Da man hierbei keine allgemeingültige Aussage treffen kann, versuche ich das Vorgehen exemplarisch anhand eines Beispiels zu erklären.

Mein Server „account-client01“ hostet einen Webserver. Dieser Webserver soll innerhalb der Organisationen auch via SSL und somit HTTPs erreichbar sein. Dafür benötigt die Website allerdings auch ein Zertifikat und ein solches wollen wir von unserer Enterprise CA erstellen.

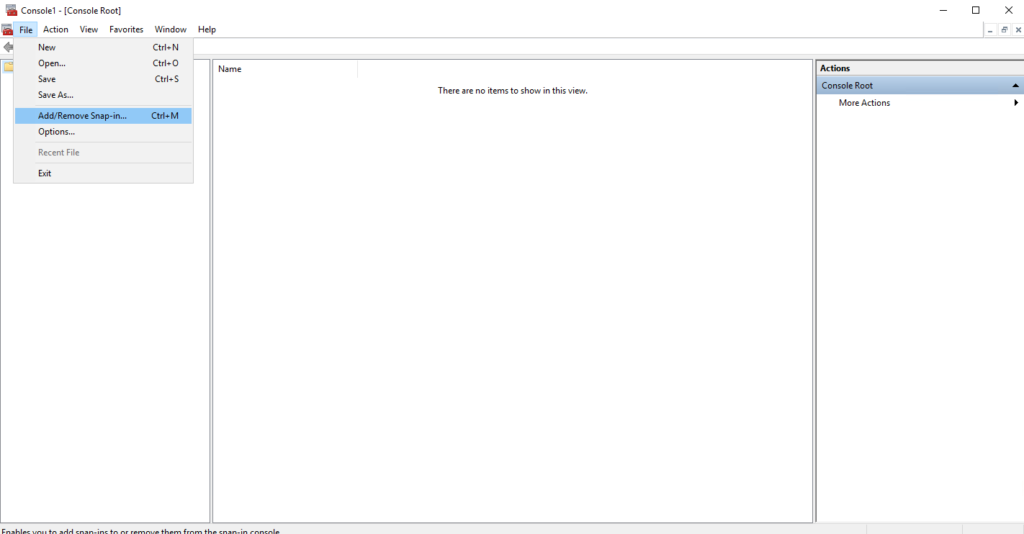

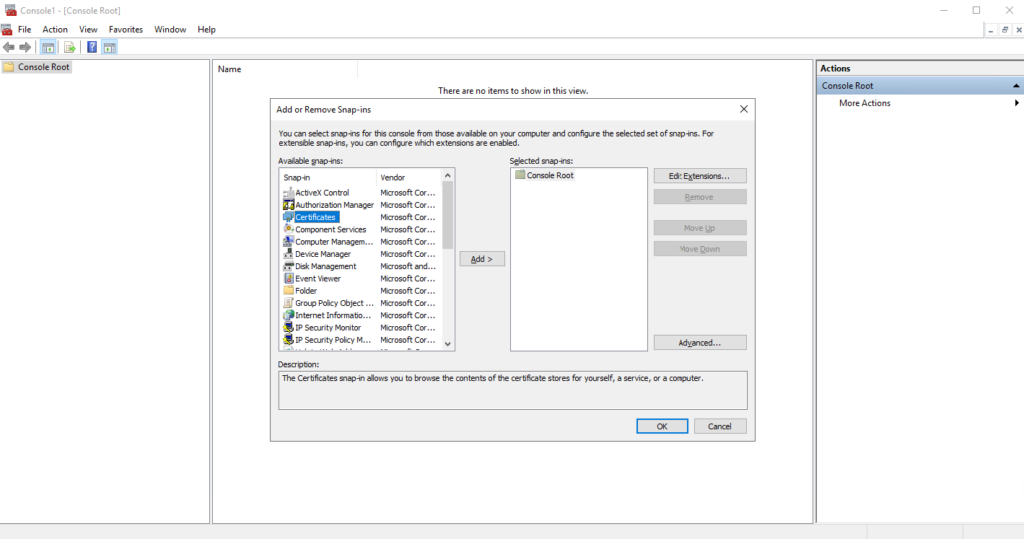

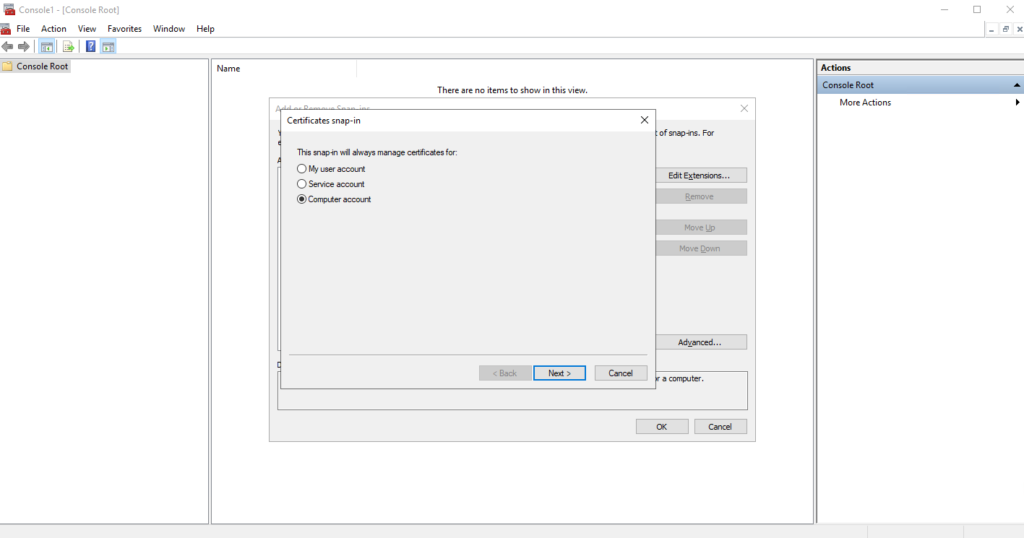

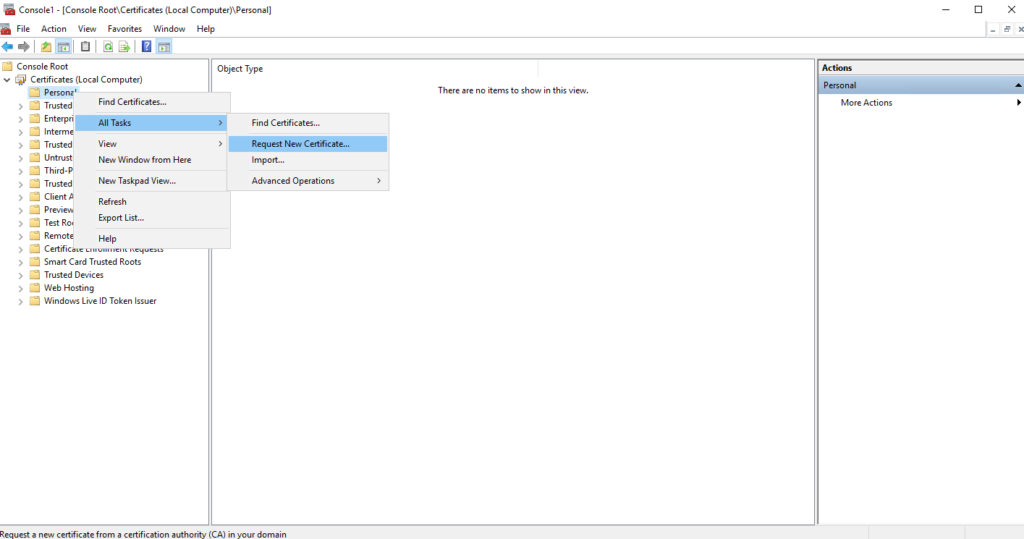

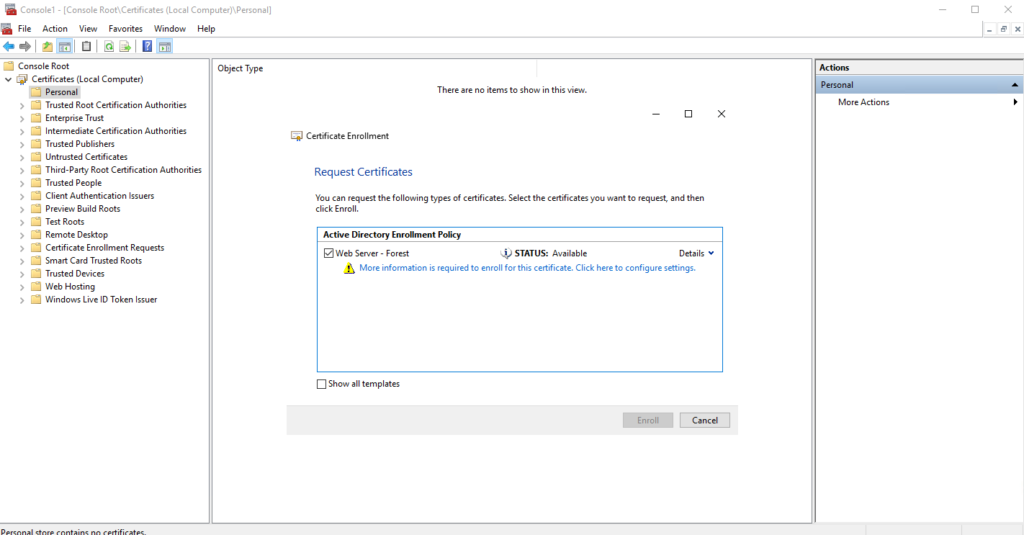

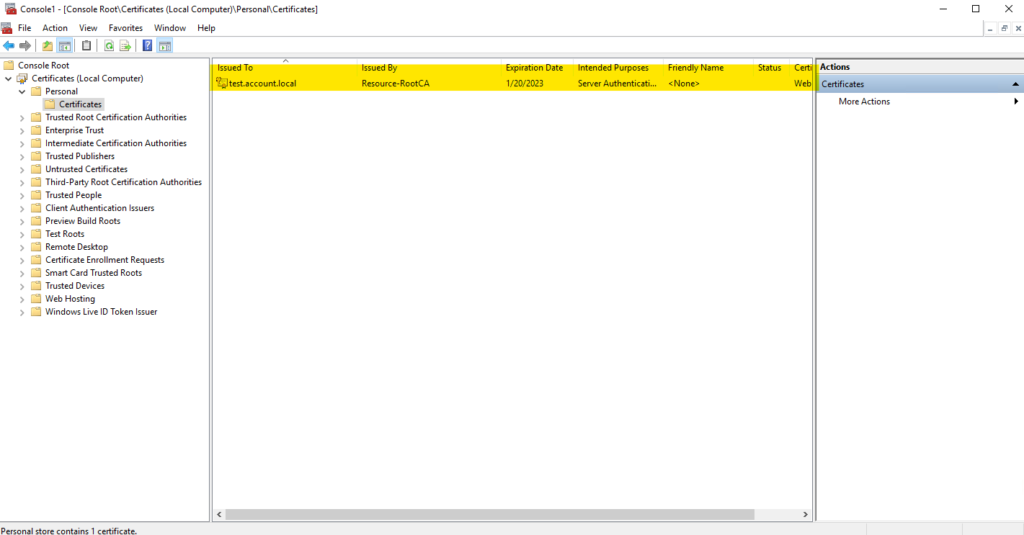

Zertifikat am Client anfordern

Am Client können wir nun das neue Zertifikat über das Zertifikats Snap-In anfordern.

Fazit und abschließende Hinweise

Der Aufbau mag auf den ersten Blick etwas umständlich sein, wenn man die Situation allerdings näher betrachtet, kann man die ein oder anderen Vorteile daraus beziehen. Beispielsweise muss in diesem Fall nicht für jeden Forest eine eigene CA verwalten werden, sondern man besitzt nur eine zentrale Zertifizierungshierarchie. Das „PKISync.ps1“ Script muss nach jeder Änderung auf der Certificate Authority erneut auf allen Account-Forests getriggert werden. Es wird daher empfohlen, das Script automatisiert in regelmäßigen Abständen mithilfe des Task Schedulers auszuführen.

Wie um alles in der Welt fügt man der Gruppe „Zertifikatsherausgeber“ (Global Security) einen Account aus einer trusted Domain hinzu? Das geht nur bei einer Domain local!

Bei der „Zertifikatsherausgeber“ Gruppe handelt es sich allerdings um eine „Domain local“ Sicherheitsgruppe. Somit sollte das eigentlich kein Problem sein.