Outlook: kritische Sicherheitslücke CVE-2023-23397

Am Patchday hat Microsoft neben einigen nicht kritischen Sicherheitslücken auch ein kritisches Outlook Update veröffentlicht, welches die Sicherheitslücke „Microsoft Outlook Elevation of Privilege Vulnerability“ (CVE-2023-23397) schließt. Dabei handelt es sich um einen Bug im Outlook Client, welcher es dem Angreifer ermöglicht, den Net-NTLMv2 Hash des Nutzers auszulesen. Um diese Schwachstelle ausnützen zu können solle es bereits ausreichen, eine speziell formatierte E-Mail mit MAPI Attribute-Erweiterung an das Opfer zu schicken. Das MAPI Attribut verweist wiederum auf einen SMB UNC Pfad (TCP Port 445) im Internet. Die betroffene Mail muss vom Nutzer gar nicht erst geöffnet werden. Es reicht dabei bereits aus, dass der Outlook Client die Mail lädt. Ohne Zutun des Benutzers baut Outlook zum angegebenen SMB Share eine Verbindung auf und versucht sich mittels NTLM Hash zu authentifizieren. Diese Schritte reichen bereits aus, damit der Angreifer den NTLM Hash abgreifen und weiterverwenden kann.

Outlook – CVE-2023-23397

Betroffene Systeme/Produkte

Betroffen sind dabei alle Outlook Clients (32- und 64-bit) für Windows, wenn folgende Gegebenheiten vorhanden sind:

- Verbindung zum Exchange wird via NTLM authentifiziert (Office365 verwendet Modern Authentication und ist nicht betroffen)

- Der Client kann via Port 445 auf Ressourcen im Internet zugreifen

Mitigation

Allgemein

Microsoft empfiehlt aktuell folgende Mitigations zu prüfen und ggf. anzuwenden. Administration sollen sich aber über die Folgen der angewendeten Mitigations bewusst sein:

- TCP Port 445 ausgehend vollständig sperren (bspw. auf der zentralen Firewall). Somit kann Outlook keine Verbindung zum SMB Share des Angreifers aufbauen und der NTLM Hash wird nicht gesendet.

- Ausgewählte Benutzer im Active Directory in die Gruppe „Protected Users Security Group“ aufnehmen. Bei der „Protected Users Security Group“ handelt es sich um eine spezielle Sicherheitsgruppe im AD, welche bestimmte Funktionen für „High-Prio“ Benutzer sperrt – darunter auch die Authentifizierung via NTLM. Administratoren müssen sich aber bewusst sein, dass dadurch Outlook höchstwahrscheinlich überhaupt keine Verbindung mit dem Exchange aufbauen kann (außer eine Authentifizierung via Kerberos ist möglich, was aber nicht ohne zusätzlichen Konfigurationsaufwand möglich ist). In der Regel fügt man administrative Accounts (bspw. Domain Admins) als Mitglieder hinzu.

Outlook Security Updates einspielen

Office365

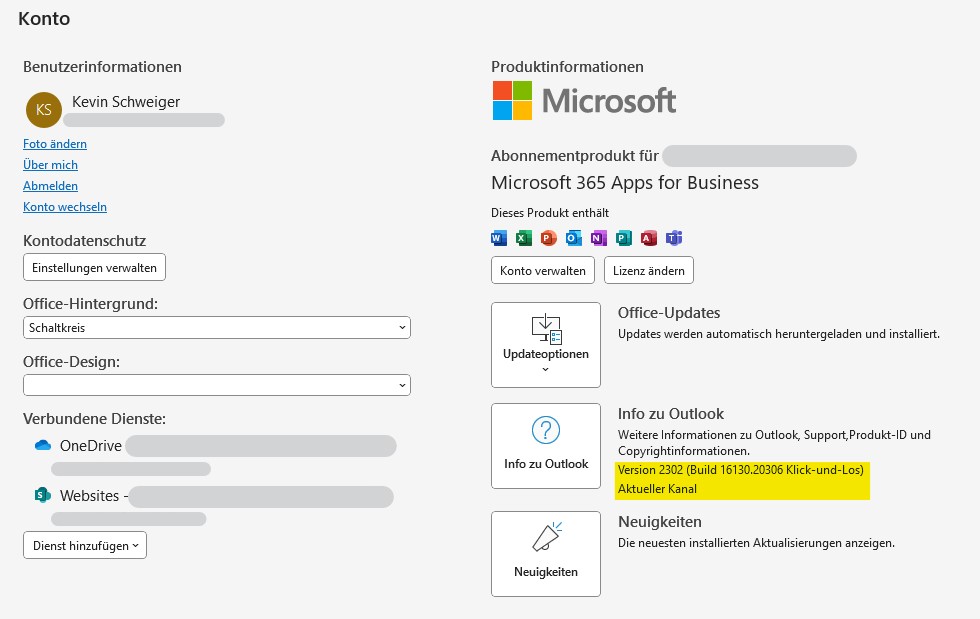

Es stehen bereits Patches für Outlook (CVE-2023-23397) zur Verfügung. Hierbei muss beachtet werden, dass sich das Office Paket, je nachdem wie es installiert wurde, unterschiedlich updaten lässt. Verwendet man beispielsweise die Click-to-Run Variante, reicht es aus die aktuellen Updates über die Outlook Applikation selbst zu installieren.

Im „Current Channel“ haben die März Sicherheitsupdates beispielsweise die Versionsnummer 2302 (Build 16130.20306). Je nachdem welchen Updatechannel ihr verwendet, unterscheidet sich die Versionsnummer. Eine Auflistung dazu gibt es von Microsoft hier: Release notes for Microsoft Office security updates – Office release notes | Microsoft Learn

Solltet ihr eine Automatisierung im Hintergrund haben (bspw. Ansible) welche die Arbeit abnehmen soll, könnt ihr mit folgendem Befehl Unattended Updates triggern:

"C:\Program Files\Common Files\microsoft shared\ClickToRun\OfficeC2RClient.exe" /update user displaylevel=false forceappshutdown=true

Outlook 2016 / 2019

Verwendet ihr nicht Office365 sondern habt Outlook (oder das Office Paket) über Kauflizenzen erworben, können die Updates entweder direkt über Windows Update oder den manuellen Download + Installation über Microsoft MSRC bezogen werden.

Exchange Security Updates einspielen

Da der Bug den Outlook Client betrifft, gibt es aus aktueller Sicht keine Möglichkeit, das Problem direkt am Exchange On-Premises Server zu beheben. Aus diesem Grund stehen auch keine Security Patches für Exchange zu diesem CVE zur Verfügung.

Die ebenfalls im März veröffentlichten Exchange Updates korrelieren übrigens nicht mit den hier genannten Outlook Sicherheitslücken und sind getrennt voneinander zu betrachten.

Analyse der Umgebung

Microsoft stellt ein Script bereit, welches Exchange Datenbanken und Postfächer nach den verdächtigen Elementen (Mails, Kalendereinträge, Aufgabe) durchsucht. Dabei stellt das Script zwei unterschiedliche Modi zur Verfügung:

- Audit – sucht nach verdächtigen Elementen und wertet sie als CSV aus

- Cleanup – sucht nach verdächtigen Elementen und löscht sie aus der Exchange Datenbank

Je nach Größe der Exchange Umgebung kann der Scan allerdings eine längere Zeit in Anspruch nehmen. Daher sollten Postfächer mit erhöhten Berechtigungen oder VIPs des Unternehmens priorisiert werden. Sinnvollerweise müssen natürlich zuvor die oben genannten Mitigations umgesetzt werden, ansonsten ist ein einmaliger Scan der Umgebung relativ nutzlos, da eine solche E-Mail jederzeit zugestellt werden kann.

Jener Benutzer, der zum Ausführen des Scripts verwendet wird, muss zuvor „ApplicationImpersonation“ Rechte zugeteilt bekommen haben. Ansonsten ist es dem ausführenden Nutzer nicht möglich, auf andere Postfächer zuzugreifen. Anschließend schaut die Ausführung für eine Mailbox exemplarisch so aus:

.\CVE-2023-23397.ps1 -Environment OnPrem -UserMailboxes kevin@schweigerstechblog.de -EWSServerURL https://exchange.schweigerstechblog.de/EWS/Exchange.asmx Cmdlet CVE-2023-23397.ps1 an der Befehlspipelineposition 1 Geben Sie Werte für die folgenden Parameter an: Credential CVE-2023-23397 script version 23.03.15.2119 Trying to find Microsoft.Exchange.WebServices.dll in the script folder Microsoft.Exchange.WebServices.dll was found in the script folder Scanning 1 of 1 mailboxes (currently: kevin@schweigerstechblog.de) No vulnerable item found

Weiterführende Informationen zum Script: CVE-2023-23397 – Microsoft – CSS-Exchange

Ausnützen der Schwachstelle

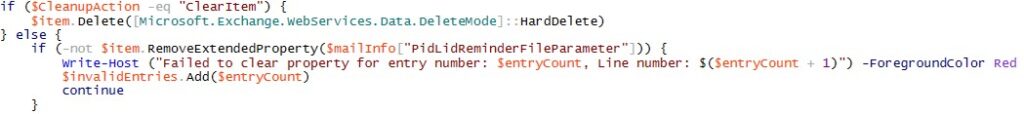

Microsoft gibt aktuell noch keine näheren Informationen raus, wie die Schwachstelle ausgenutzt werden kann. Schaut man sich allerdings das Mitigation Script an, wird nach dem erweiterten Attribut „PidLidReminderFileParameter“ gesucht und, falls es vorhanden ist, entfernt:

Das lässt darauf schließen, dass in diesem Attribut der UNC Pfad zum im Internet stehenden SMB Share hinterlegt werden kann. Dieses Attribut scheint dem Client bereits auszureichen, um sich mittels des aufliegenden NTLM Hashes am angebenden Ziel zu authentifizieren.

Das Attribut „PidLidReminderFileParameter“ wird laut Microsoft Docs übrigens dazu verwendet, um einen Sound abzuspielen, wenn eine Erinnerung für das Elemente (Mail, Kalendereintrag oder Aufgabe) fällig wird.

Einschätzung der Mitigation

Dabei handelt es sich um meine persönliche Einschätzung zu den von Microsoft empfohlenen Mitigations und stellt nicht für jede Umgebung / Unternehmen die bestmögliche Handlungsempfehlung dar.

- Outlook Client Updates müssen so schnell als möglich deployt werden. Da es für Administration in einer Welt von mobilen PCs und BYOD mittlerweile aber kaum mehr möglich ist, alle Clients innerhalb eines kurzen Zeitraums anzusteuern (selbst mit einer MDM Lösung), läuft man in die Gefahr, auf bestimmte Clients zu vergessen. Daher bildet das Deployen von Updates nur den ersten Schritt

- Das Sperren von ausgehenden Verbindungen auf TCP 445 kann in zentralen Umgebungen durchaus helfen und sollte kaum Kollateralschaden verursachen. Beachtet aber hierbei, dass mobile Clients, die sich nicht im eigenen Firmennetz befinden, von dieser Sperre nicht profitieren und trotzdem attackiert werden können.

- Benutzer in die „Protected Users Group“ aufnehmen würde ich grundsätzlich als nicht sinnvoll erachten, da hier neben NTLM auch noch weitere Funktionen gesperrt werden. Für Accounts mit administrativen Rechten innerhalb der Domäne ist es aber empfehlenswert – auch abseits der hier genannten Sicherheitslücke

- Nachdem die Lücke bestmöglich mitigiert wurde, sollte die Analyse mit dem durch Microsoft veröffentlichten Script erfolgen. Somit können vorangegangene Angriffe erkannt und entsprechende Gegenmaßnahmen (Ändern des Kennworts) eingeleitet werden.

Quellen

- Exchange Blog: Released: March 2023 Exchange Server Security Updates – Microsoft Community Hub

- Microsoft Mitigation Blog: Microsoft Mitigates Outlook Elevation of Privilege Vulnerability | MSRC Blog | Microsoft Security Response Center

- Informationen vom BSI: Aktive Ausnutzung einer Schwachstelle in Microsoft Outlook (bund.de)

- Erklärung des Exploits: Exploiting CVE-2023-23397: Microsoft Outlook Elevation of Privilege Vulnerability – MDSec