Windows Defender Updates über WSUS beziehen

Die Microsoft Server werden nicht nur bei den regulären Windows Updates bevorzugt (siehe Windows Server 2016: Updates über WSUS funktionieren nicht – 0x80072EE2), sondern auch bei allen Windows Defender Definition Updates. Dabei ist es bei dieser Art von Update noch weit aus schlimmer! Steht keine Internetverbindung zur Verfügung, werden die täglichen Definition Updates für den Windows Defender erst gar nicht heruntergeladen, auch wenn der WSUS diese bereitstellt.

Theorie: Updates über einen WSUS

Doch rollen wir die Thematik von Beginn an auf: Seit Windows Server 2016 gibt es ein Feature von Microsoft, welches sich „Dual Scan“ nennt. Auch wenn ein WSUS im eigenen Netzwerk steht, wird die Verbindung zu den Microsoft Servern immer aufrecht erhalten. Soweit ist das kein all zu großes Problem, doch es wird zu einem, wenn die Clients keine Verbindung zum Internet haben. Ist das der Fall, schlagen alle Updates fehl, sollte man nicht die richtigen Einstellungen ausgerollt haben. Damit die regulären Windows Updates direkt vom WSUS und ohne Dual Scan bezogen werden können, muss das neue Feature zuerst deaktiviert werden. Wie das gemacht wird, habe ich bereits in einem vorherigen Post (Windows Server 2016: Updates über WSUS funktionieren nicht – 0x80072EE2) erklärt.

Windows Defender Updates über einen WSUS

Jetzt kommen wir zum eigentlichen Inhalt dieses Artikels. Windows Defender Updates können über zwei Arten bezogen werden:

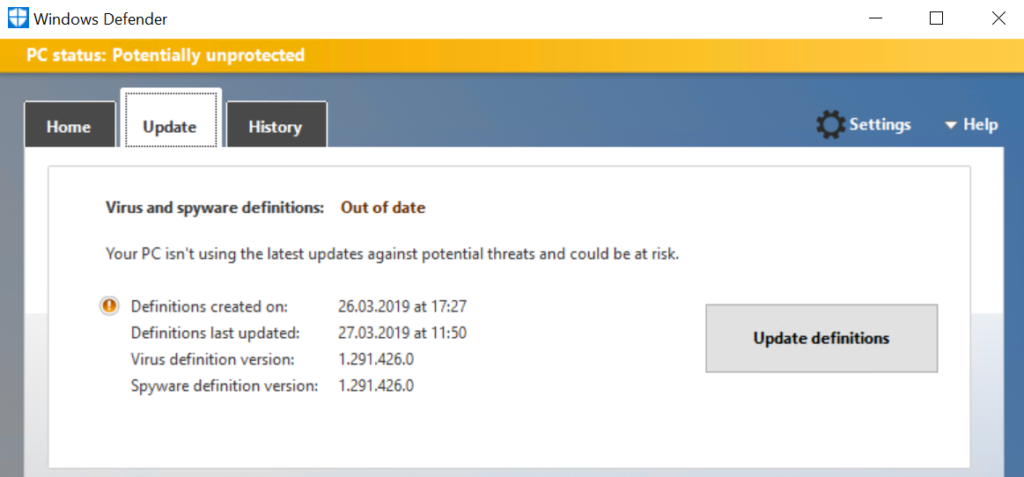

Sie werden automatisch beim Installieren von den regulären Windows Updates miteinbezogen. Da man in der Regel Windows Updates allerdings nur einmal im Monat prüft und die Windows Defender Policies sich täglich ändern, kann so relativ schnell eine große Lücke entstehen. Niemand möchte einen Virenscanner, der nicht mit den aktuellen Definitionen versorgt wird. Daher prüft der Defender selbst in regelmäßigen Abständen (Intervall lässt sich per GPO definieren), ob Definition Updates zur Verfügung stehen. Das Problem an der Sache ist nur, dass per default ausschließlich die Microsoft Server dafür in Betracht gezogen werden. Hat ein Client keine Internetverbindung, wird er über diesen Weg niemals Definition Updates über den WSUS beziehen. Merkt man diesen Umstand nicht, kann es ganz schnell zu solchen Szenarien kommen.

Praxis: die richtige Konfiguration

Damit solche Fälle in deiner Umgebung verhindert werden, gilt es einige kleine Stolpersteine aus dem Weg zu räumen. Nachfolgend werden alle nötigen Schritte beschrieben, die dir dabei helfen.

Windows Definition Updates am WSUS herunterladen

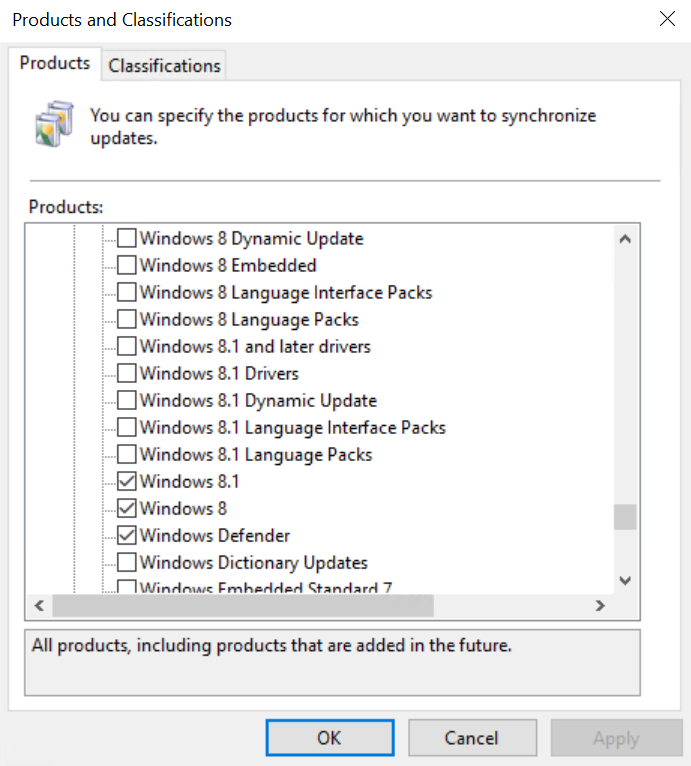

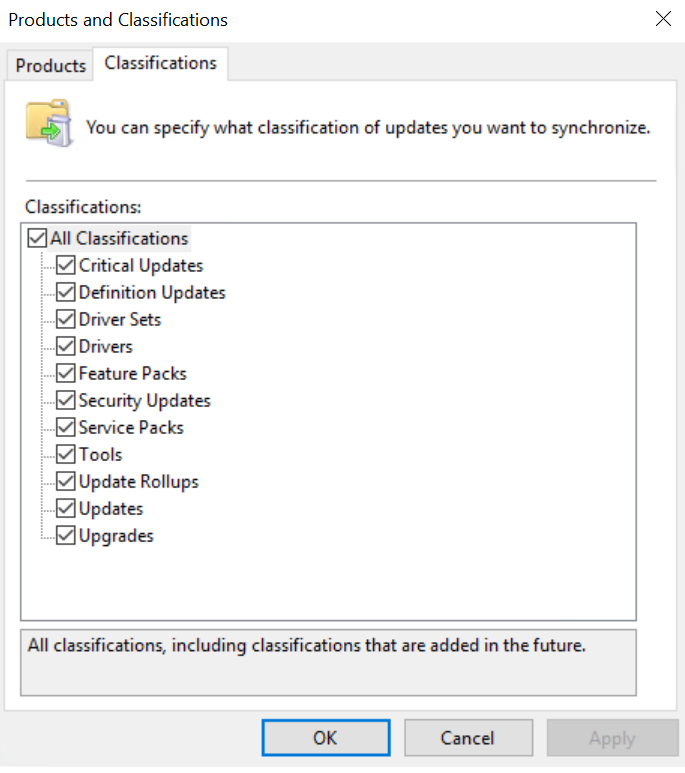

Da der WSUS der einzige Anlaufpunkt für Clients ist, die keine Internetverbindung haben, ist es essentiell, dass alle nötigen Updates zur Verfügung stehen. Neben den regulären Windows Updates müssen darüber auch die Windows Defender Definitionen heruntergeladen werden. Dazu ruft in den Einstellungen eures WSUS die „Products and Classifications“ auf und prüft, ob ihr sowohl Windows Defender als Produkt, als auch Definition Updates als Klassifikation ausgewählt habt.

|

|

Meiner Meinung nach empfiehlt es sich auch, die Windows Defender und Definition Updates per Auto-Approve automatisch für alle Clients auszurollen. Da Definition-Updates täglich erscheinen, würde das ansonsten einen großen administrativen Aufwand mit sich bringen.

GPO zum Verteilen der korrekten Einstellungen

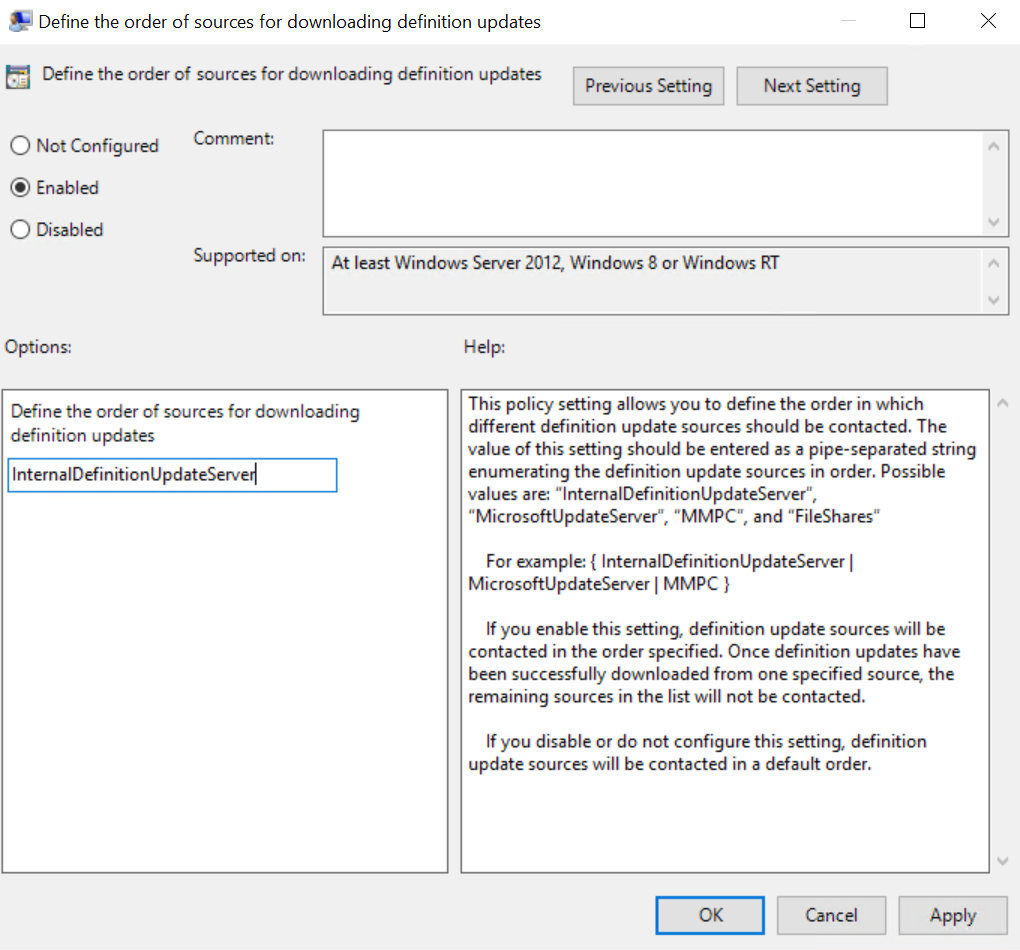

Wie bereits in der Theorie erwähnt, werden Windows Defender Updates standardmäßig ausschließlich von den Microsoft Servern bezogen. Damit man den Clients mitteilt, dass sie lieber unseren WSUS verwenden sollen, kann eine Group Policy Abhilfe schaffen. Die nötigen Einstellungen findet man unter:

Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows Defender -> Signature Updates

Über die Richtlinie „Define the order of source for downloading definition updates“ lässt sich mit dem Wert „InternalDefinitionUpdateServer“ festlegen, dass ausschließlich der WSUS dafür zuständig ist. An dieser Stelle müssen natürlich die WSUS Settings bereits konfiguriert worden sein!

In Ordner „Signature Updates“ lassen sich auch alle weiteren Einstellungen, wie beispielsweise das Aktualisierungsintervall oder automatische Scans festlegen. Es ist kein Fehler, sich diese Richtlinien genauer anzuschauen.

Abschließend muss die GPO der richtige OU zugeordnet werden. Ein „gpupdate /force“ auf dem jeweiligen Client schadet auch nicht. Nach spätestens 24h sollte man erneut einen Blick in den Windows Defender werfen. Dort dürften nun die aktualisierten Policies aufscheinen. Eine ausführliche Erklärung von Microsoft zu diesem Thema findet ihr übrigens hier: Manage the sources for Windows Defender Antivirus protection updates

Genial, vielen Dank für die gut beschrieben Hilfe. Wir haben leider immer wieder Probleme, dass beim Update die vom WSUS freigegebenen def. Updates bereits installiert sind und es damit zu Fehlern kommt. Daher schön hier zu lesen, dass es hier eine Abhilfe gibt.