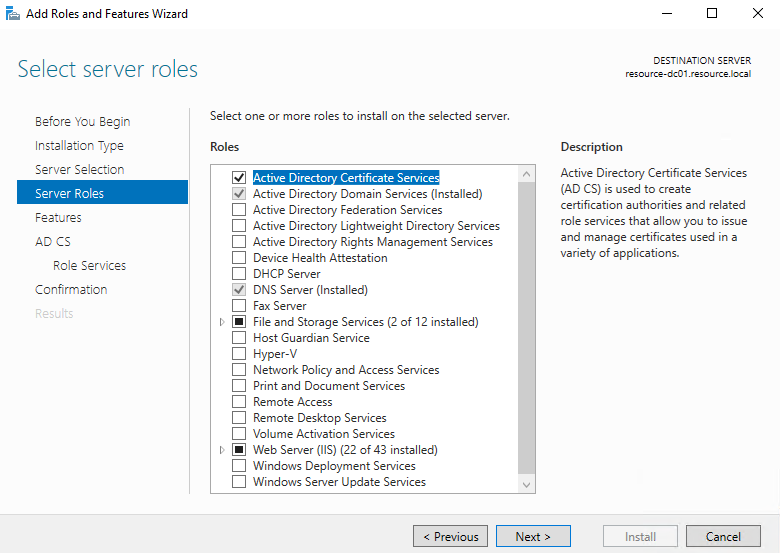

Dazu wechseln wir in den Server Manager und installieren die Server Rolle „Active Directory Certificate Services„.

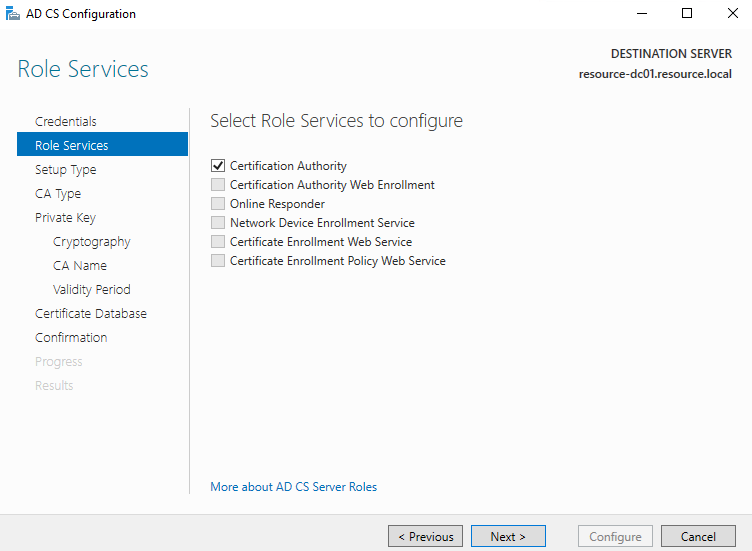

Als Basis dient uns die „Certificate Authority“ selbst. Wer jedoch nicht auf die Web Enrollment Dienste verzichten möchte, kann diese an dieser Stelle natürlich gleich mit installieren.

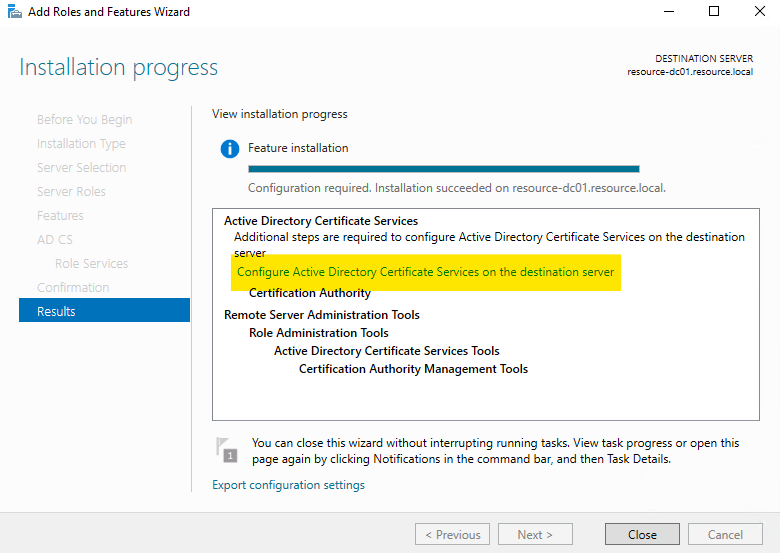

Nachdem die Installation abgeschlossen ist, können wir die Konfiguration der CA gleich direkt aus dem Server Manager starten.

Falls ihr weitere Dienste mit installiert habt, wählt zum Start trotzdem nur die CA aus. Alles weitere kann anschließend konfiguriert werden.

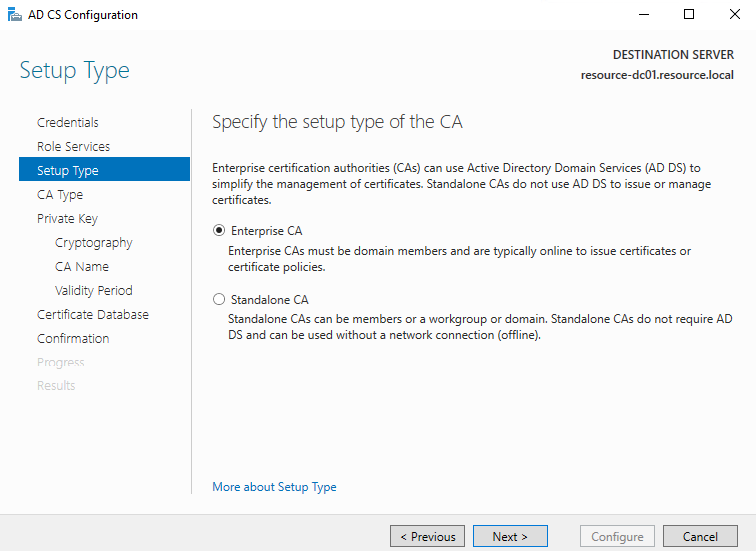

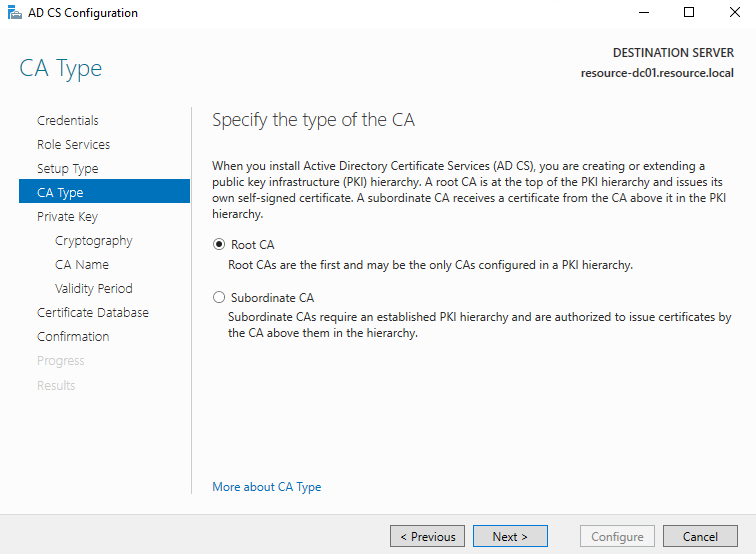

Je nachdem ob ihr eine mehrstufige Hierarchie aufbauen möchtet, müsst ihr zuvor eine Offline Standalone CA erstellen und erst danach die Enterprise CA (Stichwort 2 Tier CA). In unserem Fall erstellen wir nur eine Root-CA und somit eine sehr flache und einfach Hierarchie.

Auch bei diesem Punkt ist es wieder entscheidend, welche CA-Hierarchie aufgebaut werden soll. Bleibt ihr bei der flachen Hierarchie, muss hier die „Root CA“ ausgewählt werden.

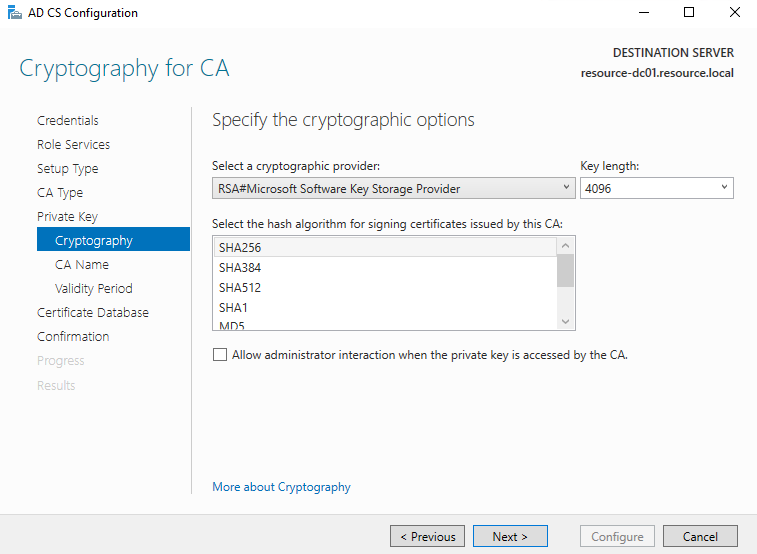

Wir erstellen einen neuen Private Key, welcher anschließend das Root Zertifikat unserer Zertifizierungsstelle signiert. Auch wenn Windows das Handling des Keys automatisch für euch übernimmt, ist es an dieser Stelle extrem wichtig, dass der Private Key niemals verloren geht. Falls das passiert, kann das Root Zertifikat der CA nicht mehr erneuert werden und eure CA muss von Grund auf neu aufgebaut werden. Daher ist es auch sehr wichtig, dass der Private Key niemals in falsche Hände gerät.

Die Key Length stellen wir auf 4096 Bit, als Hash Algorithmus lassen wir SHA256 ausgewählt.

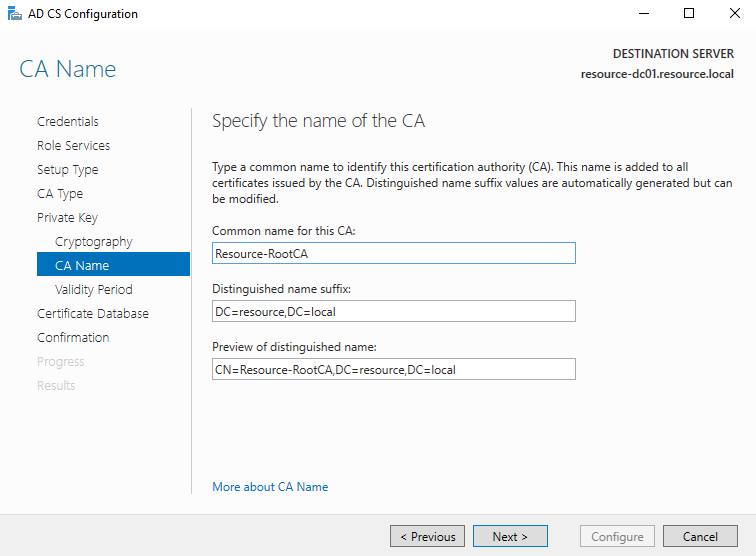

Beim CN (Common Name) kann der vordefinierte Name übernommen oder ein eigener eingetragen werden.

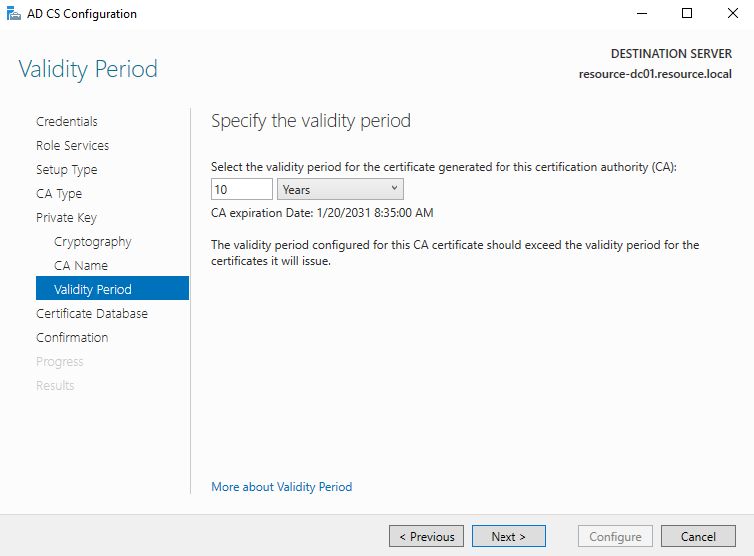

Wir bereits vorhin kurz angerissen, muss das Root Zertifikate einer Zertifizierungsstelle in regelmäßigen Abständen erneuert werden. Denn sobald das Root Zertifikat abgelaufen ist und nicht erneuert wurde, gelten alle ausgestellten Zertifikate als nicht mehr vertrauenswürdig, da die Zertifikatskette unterbrochen wird. Clients innerhalb der Domäne bekommen das neu ausgestellte Root Zertifikat automatisch in den „Vertrauenswürdigen Stammzertifizierungsstellen“ Reiter importiert. Für alle anderen Clients muss das allerdings manuell übernommen werden und das geht dementsprechend mit einem erhöhten Aufwand einher. Daher stelle ich die Lebensdauer des Root Zertifikats auf 10 Jahre.

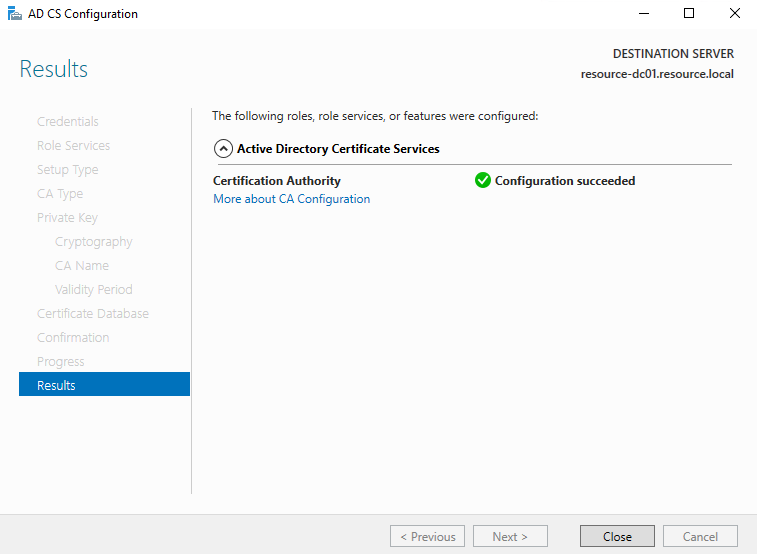

Anschließend ist die Grundkonfiguration der Certificate Authority bereits abgeschlossen.

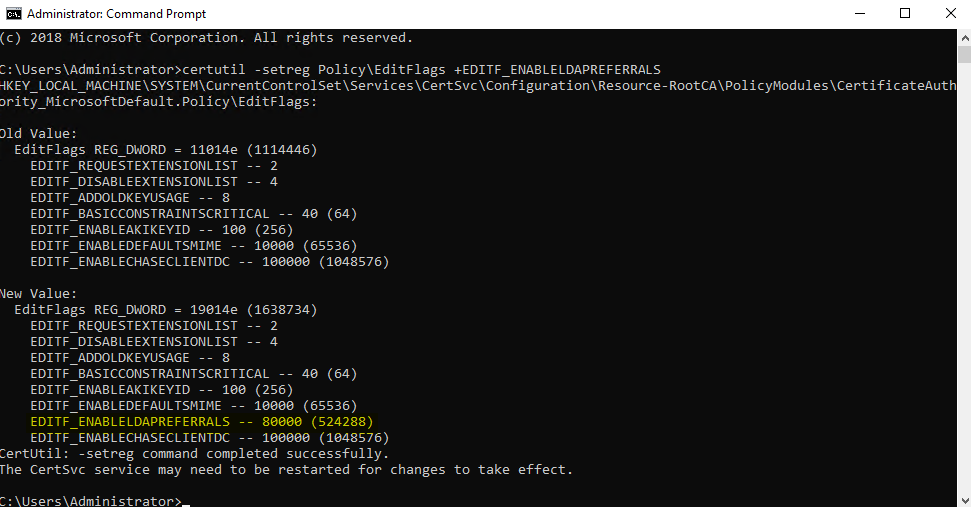

Zu guter Letzt aktivieren wir noch den LDAP Referral Support mit folgendem Befehl in der Eingabeaufforderung:

certutil -setreg Policy\EditFlags +EDITF_ENABLELDAPREFERRALS

Dabei wird einfach nur ein zusätzlicher Registry Key gesetzt.

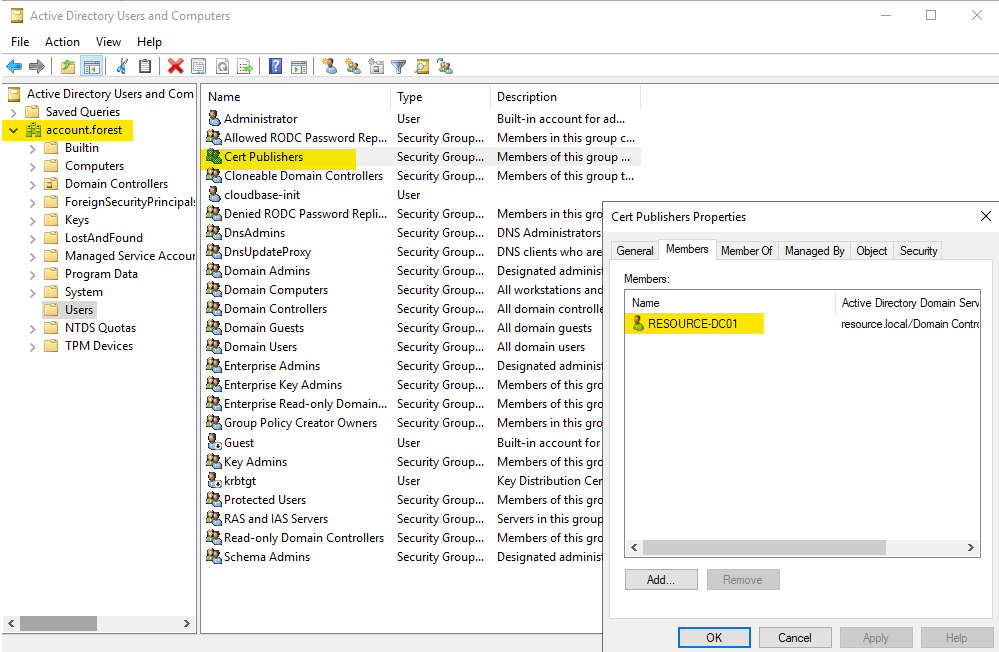

Wie um alles in der Welt fügt man der Gruppe „Zertifikatsherausgeber“ (Global Security) einen Account aus einer trusted Domain hinzu? Das geht nur bei einer Domain local!

Bei der „Zertifikatsherausgeber“ Gruppe handelt es sich allerdings um eine „Domain local“ Sicherheitsgruppe. Somit sollte das eigentlich kein Problem sein.