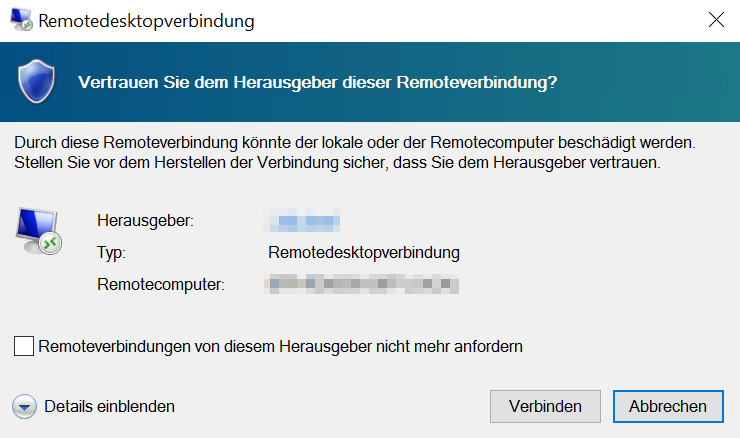

Trusted RDP Files: Vertrauen Sie dem Herausgeber?

Im ersten Teil wurde bereits gezeigt, wie man die Warnung „Der Herausgeber dieser Remotedesktopverbindung kann nicht identifiziert werden“ entfernen kann. Im zweiten Artikel möchten wir uns auf das Pop-Up „Vertrauen Sie dem Herausgeber dieser Remoteverbindung?“ fokussieren. Dieses Informationsfeld tritt beim Öffnen eines RDP-Files so lange auf, bis man den Haken bei „Remoteverbindungen von diesem Herausgeber nicht mehr anfordern“ setzt. Im Hintergrund wird ein Registry Key mit der Referenz zu dem besagten Herausgeber erstellt. Damit der User mit dieser Meldung also erst gar nicht in Berührung kommt, müssen wir einfach diesen Registry Key vorab auf allen Clients verteilen.

Dazu sei gesagt, dass man solche Szenarien nur innerhalb einer AD-Domäne sinnvoll umsetzen kann. Der Registry Key lässt sich zwar auch außerhalb einer Domäne setzen, allerdings weit aus umständlicher. Innerhalb der Domäne können wir hingegen mit Group Policies arbeiten, welche einen Großteil der Clients abdecken können.

Herausgeber als vertrauenswürdig einstufen

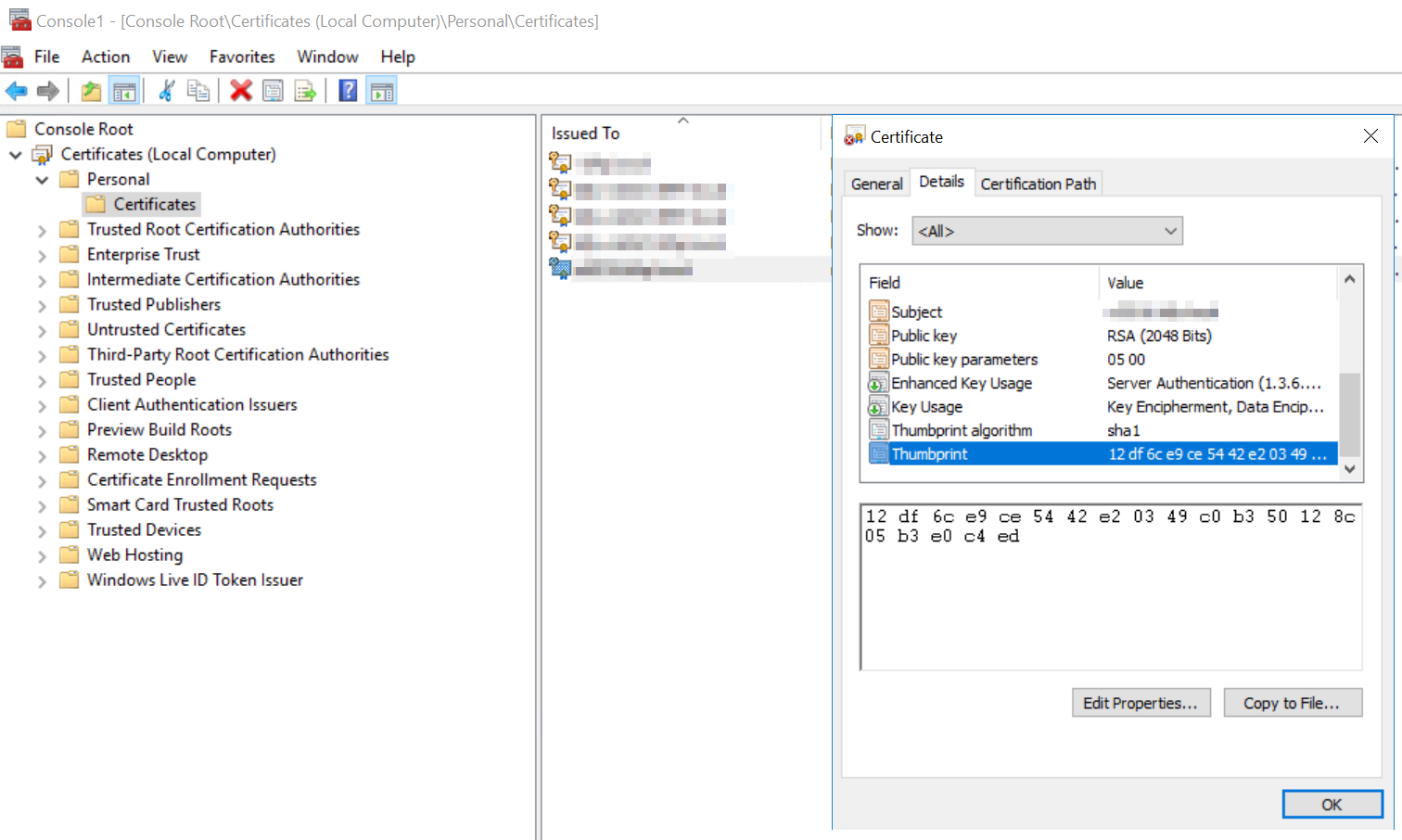

Im ersten Schritt müssen wir den Thumbprint des Zertifikates ausmachen, mit dem das RDP-File signiert worden ist. Dabei können wir auf zwei Wege zurückgreifen:

- Variante 1: Zertifikat im Zertifikatsspeicher öffnen und unter Details den Thumbprint auslesen

- Variante 2: Das Pop-Up mit „Remoteverbindungen von diesem Herausgeber nicht mehr anfordern“ akzeptieren und den dadurch gesetzten Registry Key auslesen

Variante 1: Zertifikat öffnen

Haben wir direkten Zugriff auf das Zertifikat oder wurde es bereits im Zertifikatsspeicher abgelegt (beispielsweise am Connection Broker), können wir darüber den Thumbprint auslesen. Dazu öffnet man eine MMC -> Snap-In hinzufügen -> Zertifikate und kopiert unter dem Reiter „Details“ den Wert vom Thumbprint.

Variante 2: Registry Key

Hat man keine Möglichkeit direkt auf den Thumbprint zuzugreifen, kann man beim Aufrufen des RDP-Files einfach den Haken bei „Remoteverbindungen von diesem Herausgeber nicht mehr anfordern“ setzen. Dadurch wird ein Registry Key gesetzt, welchen wir sehr einfach über eine Eingabeaufforderung auslesen können.

C:\Users\Schweiger>reg query "HKCU\Software\Microsoft\Terminal Server Client\PublisherBypassList" HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\PublisherBypassList 748F22FC17ABA74437738A5E18EDBEE17C5935F500 REG_DWORD 0xed

Somit gibt es zwei einfache Wege, wie wir zum Thumbprint kommen können.

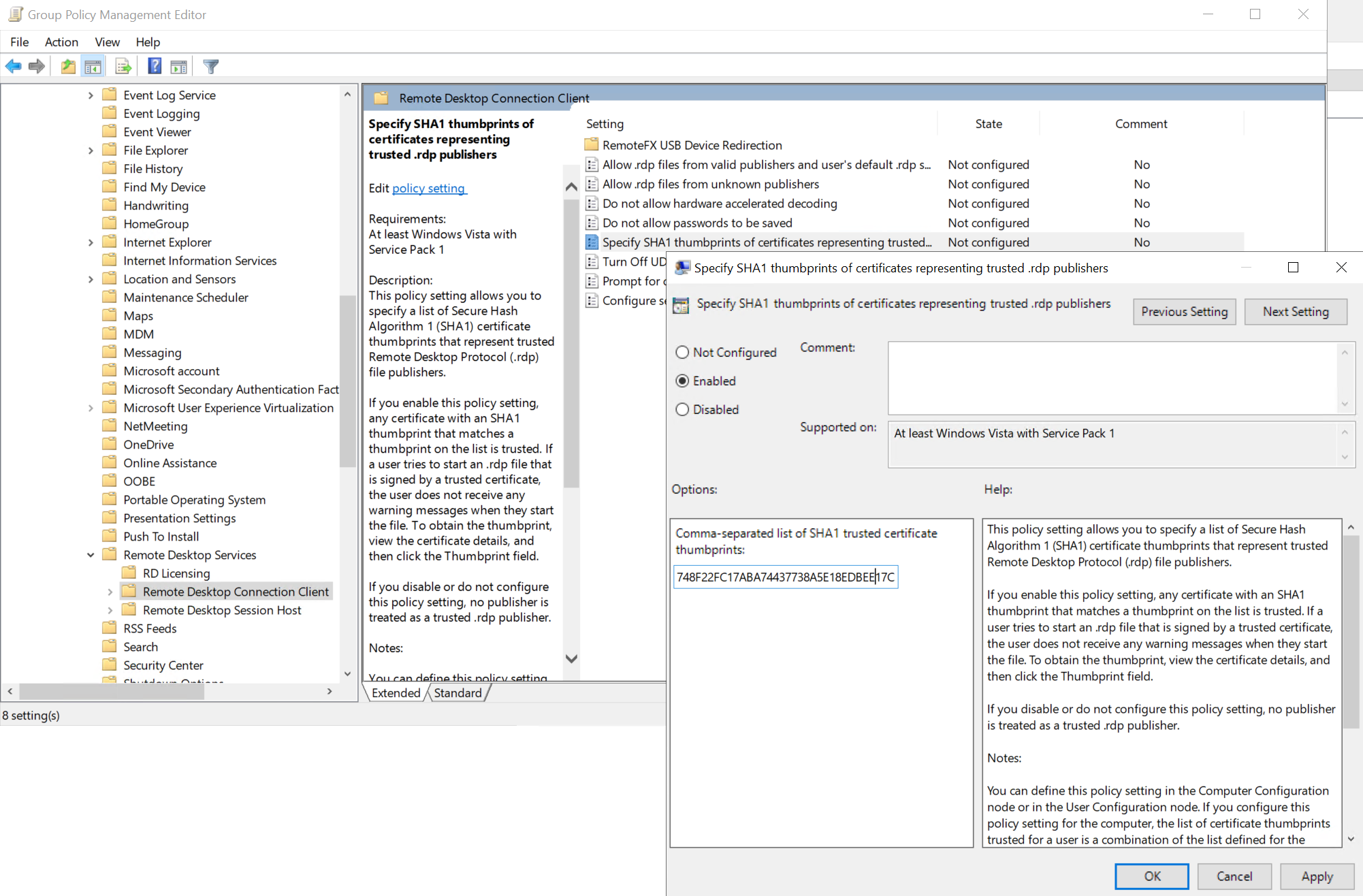

Group Policy Object erstellen

Damit wir die Einstellungen auf allen Clients innerhalb der Domäne verteilen können, legen wir noch eine passende GPO dafür an. Die Einstellungen findet man unter:

Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client -> Specify SHA1 thumbprints of certificates representing trusted .rdp publishers

Dort fügt man den Thumbprint des Zertifikates ein (alle Leerzeichen entfernen) und verlinkt die Richtlinie mit der Client-OU. Nach einem „gpupdate /force“ oder Neustart der Computer sollte das genannte Pop-Up der Vergangenheit angehören.

Das mit der Registry klappt – aber offenbar erst, wenn man hinten an den eigentlichen Thumbprint noch ein „00“ (ohne Anführungszeichen) anfügt.