Synology VPN Server mit Mikrotik Firewall

Auch wenn man unterwegs ist und den fremden Netzwerken nicht vertraut, kann man mit einer VPN-Verbindung sicher im Internet surfen. Dabei wird ein Tunnel zwischen dem mobilen Client und dem eigenen Netzwerk aufgebaut. Da die Daten verschlüsselt bis zum eigenen Router übertragen werden, ist die Verbindung auch dementsprechend gegen Abhörversuche (z.B. Man in the Middle) gesichert. Synology bietet mit seiner DiskStation unter anderem auch einen VPN-Server mit Protokollen wie PPTP, OpenVPN oder auch L2TP/IPSEC an.

VPN-Server auf der Synology DS

Der VPN-Server ist, wie bei Synology üblich, ein zusätzliches Paket, welches man kostenlos über das Paketzentrum herunterladen und installieren kann. Das Interface ist sehr übersichtlich und einfach gehalten. Mit dem Synology VPN-Server lassen sich die Protokolle PPTP, OpenVPN und L2TP/IPSEC aktivieren.

Eine kleine Zusammenfassung der einzelnen Standards:

- PPTP: Ist das Urgestein der VPN Protokolle und dementsprechend mit fast jedem Client kompatibel. Allerdings nagt bereits der Zahn der Zeit daran und eine hohe Sicherheit ist hier nicht mehr gegeben. Aus diesem Grund sollte man auf PPTP im Normalfall verzichten.

- L2TP/IPSEC: Der aktuelle Standard, bietet eine Vielzahl an Einstellungsmöglichkeiten, ist aber dadurch etwas schwieriger zu konfigurieren. Die meisten Clients verstehen das Protokoll ohne zusätzlicher Software.

- OpenVPN: Ebenfalls ein sicherer VPN-Standard. Da es sich hierbei allerdings um ein OpenSource Projekt handelt, verstehen Systeme wie Windows diesen Standard nicht und es muss eine zusätzliche Software (OpenVPN) am PC installiert werden.

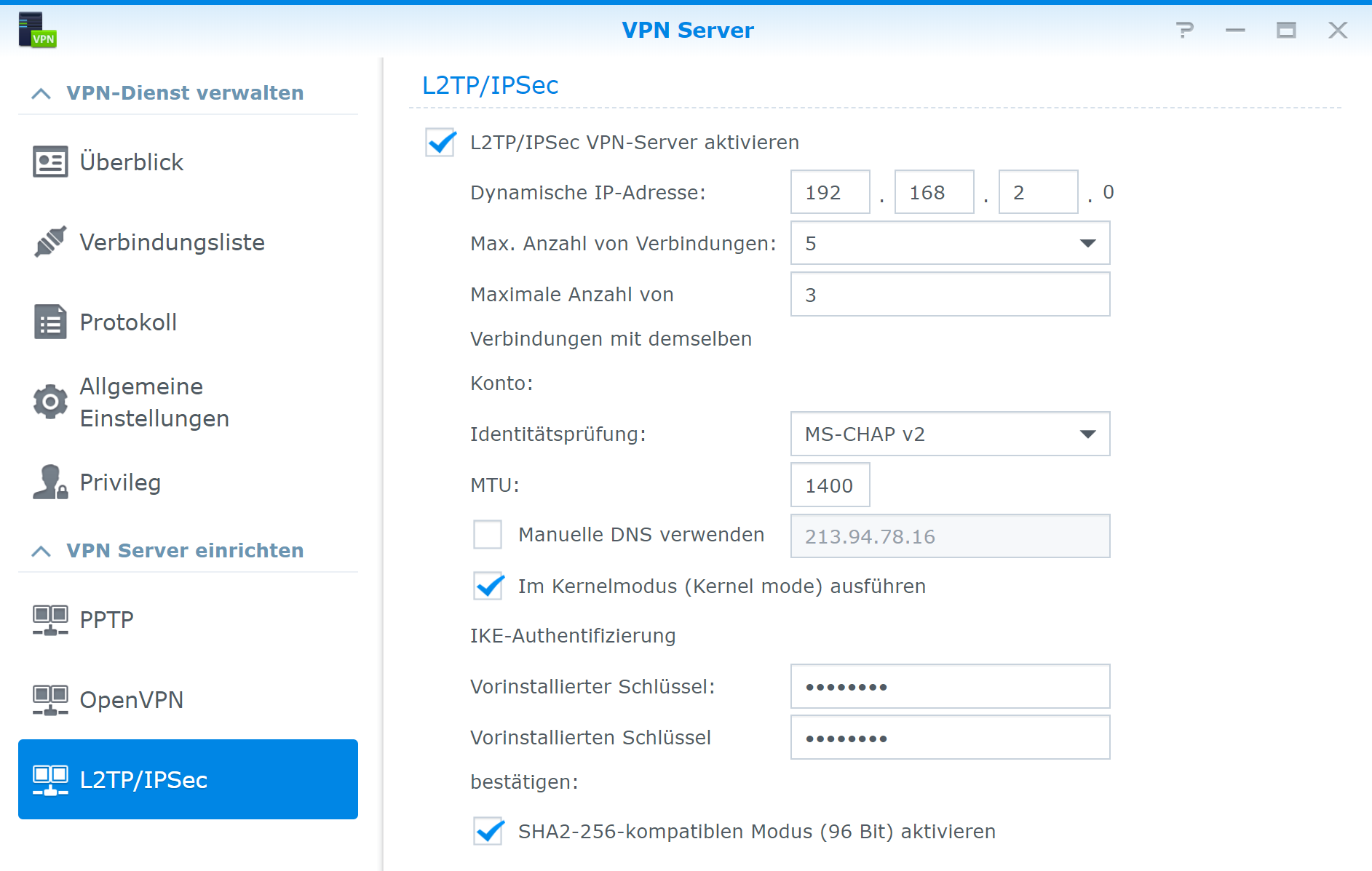

Konfigurieren eines L2TP/IPSEC Servers

Meine Wahl fällt hier klar auf L2TP/IPSEC. Das Protokoll wird von jedem gängigen Client von Haus aus unterstützt und es bietet eine hohe Sicherheit. Die Konfiguration ist relativ einfach und sollte mit folgenden Einstellungen bereits getan sein:

- Dynamische IP-Adresse: Hier sollte ein Adressraum gewählt werden, welcher noch nicht im eigenen Netzwerk verwendet wird. Dabei muss das gewählte Subnet nicht am Port der Synology anliegen.

- Max. Anzahl der Verbindungen: Gibt an, wie viele Verbindungen mit dem Synology VPN-Server gleichzeitig aufgebaut werden können. Dieser Wert hängt hauptsächlich von der verfügbaren Bandbreite und der Rechenleistung ab.

- Identitätsprüfung: Hier sollte auf jeden Fall auf Verschlüsselung gesetzt werden. Daher ist MS-CHAP v2 die richtige Wahl. Wählt man hingegen PAP, werden Passwörter während der Authentifizierung im Klartext übertragen.

- MTU: Spiegelt die maximale Paketgröße wieder. Normalerweise muss man diesen Wert aktiv nicht verändern.

- Manuelle DNS verwenden: Betreibt man einen eigenen DNS Server im Netzwerk, kann hier die IP-Adresse mitgegeben werden.

- Kernel mode: Steigert laut Synology die verfügbare Leistung der VPN-Verbindung.

- Vorinstallierter Schlüssel: Mit diesem Punkt steht und fällt die sichere VPN-Verbindung. Der Pre-Shared-Key ist vergleichbar mit dem Private-Key beim SSL-Zertifikat. Ist dieser erst einmal bekannt, können die zuvor verschlüsselten Daten von jedem „Man in the Middle“ abgehört und entschlüsselt werden. Daher ist es hier besonders wichtig, einen großzügigen und sicheren Schlüssel einzugeben und diesen auch geheim zu halten.

Nachdem der Server korrekt konfiguriert wurde, können die Einstellungen übernommen werden und der Server ist damit einsatzbereit.

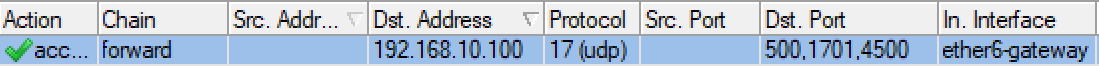

Freigabe der Mikrotik Firewall

Der nächste und letzte ausschlaggebende Faktor, ist die Firewall-Freischaltung, bzw. Port-Forwarding bei NAT (Network Address Translation). Dabei erkläre ich euch den Prozess anhand eines Mikrotik Routers. Die Winbox sollte jedem Mikrotik-Benutzer ein Begriff sein, daher gehe ich auf die einzelnen Funktionen nicht näher ein.

Im Normalfall sollte eine Firewall so konfiguriert sein, dass jeder Inbound Traffic (welcher nicht vom eigenen Netzwerk angefragt wird) geblockt wird, außer man gibt diesen explizit frei. Daher muss zu aller erst eine Freischaltung für die UDP-Ports 500, 1701 und 4500 gemacht werden. Diese würde unter IP -> Firewall wie folgt aussehen:

- Action: Mit „accept“ werden alle ankommenden Pakete, die dem folgenden Schema entsprechen, durchgelassen.

- Chain: Durch den Parameter „forward“ gebe ich an, dass das Paket zur Synology NAS weitergeleitet wird.

- DST-Address: Hier muss die IP der Synology NAS eingetragen werden.

- Protocol: UDP (User Datagram Protoco) ist ein verbindungslosen Übertragungsprotokoll im Gegensatz zu TCP.

- DST-Port: Die benötigten Ports für die VPN-Verbindung.

- IN-Interface: Hier wird das Interface eingetragen, an dem die Pakete das erste mal auf den Router treffen.#

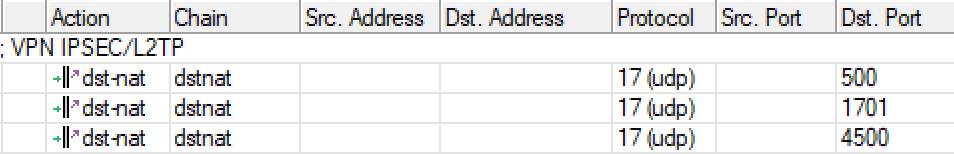

Port-Forwarding auf dem Mikrotik Router

Nachdem die Freigaben auf dem Router erstellt worden sind, müssen die ankommenden Pakete auch noch an das richtige Ziel weitergeleitet werden. Das geschieht im Reiter „NAT“ und nennt man Port-Forwarding. Hierzu müssen 3 Regeln nach folgendem Schema erstellt werden:

Wichtig ist hier noch im Reiter „Action“ jeder einzelnen Regel als „To-Address“ die IP der Synology DS anzugeben. Damit ist die Konfiguration am Router bereits abgeschlossen.

Konfigurieren der Clients

Nachdem serverseitig alles erledigt ist, muss im letzten Schritt noch der Client entsprechend eingerichtet werden. Hier erklärt anhand eines Windows 10 PCs:

- Windows Einstellungen öffnen.

- Nach „VPN-Einstellungen“ suchen.

- Eine neue VPN-Verbindung hinzufügen und mit folgenden Parametern füttern:

- VPN-Anbieter: Windows (integriert)

- Verbindungsname: Kann frei gewählt werden.

- Servername oder IP-Adresse: Die DynDNS-Adresse deiner DiskStation.

- VPN-Typ: L2TP/IPSEC mit vorinstalliertem Schlüssel: Hier muss der Pre-Shared-Key der VPN-Verbindung eingegeben werden.

- Anmeldeinformationen: Der Benutzername und das Passwort, mit dem du dich auch auf der DiskStation anmeldest.

Damit ist der VPN-Client eingerichtet und kann aktiviert werden. Eine Kleinigkeit noch: Es kann vorkommen, dass Windows die VPN-Server hinter einem NAT ablehnt. Da das bei Heimanwendungen im meistens der Fall ist, kann man dieses „Problem“ mit einem einfachen Eintrag in der Registry umgehen:

REG ADD HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent /v AssumeUDPEncapsulationContextOnSendRule /t REG_DWORD /d 2 /f

Ebenfalls erwähnenswert: Die VPN-Verbindung kann natürlich nur außerhalb des eigenen Netzwerkes aufgebaut werden.

Tippfehler bei „Freischaltung für die UDP-Ports 500, 1702 und 4500“. Der Port ist 1701, nicht 1702.

Absolut richtig. Danke für den Hinweis, wurde korrigiert.

Eine im Grunde perfekte und vollständige Anleitung!

Zumindest funktioniert dies, wenn ich mich innerhalb des eigenen Netzwerks über VPN zur Diskstation verbinden möchte.

Allerdings habe ich derzeit keine Chance von außen via VPN zuzugreifen – alle Ports sind „geschlossen“, wenn ich einen Port-Checker teste.

Verbindung wird ohnehin keine aufgebaut.

Man liest hie und da von einer IPSEC Regel in Mikrotik, aber das funktioniert bei mir auch nicht.

Wer hat hier noch so seine Erfahrungen gemacht?