Office365 MFA – Bestimmte IP-Adressen ausnehmen

Die Multi Faktor Authentifizierung von Microsoft Azure (Office365) bietet unter anderem auch die Möglichkeit, bestimmte IP-Adressen von dieser Funktion auszunehmen. Somit kann der Administrator festlegen, dass Anmeldeversuche beispielsweise über die firmeneigene Public IP-Adresse keine MFA benötigt. Das macht unter bestimmten Bedingungen auch durchaus Sinn und verbessert das Nutzererlebnis.

Was ist eine MFA?

Das Thema haben wir bereits ausführlich im vorherigen Artikel behandelt. Wer also mit dem Begriff Multi Faktor Authentifizierung (kurz MFA) noch nichts anfangen kann, sollte vorab dort vorbeischauen. Jedenfalls benötigt der Nutzer neben seines Passwortes auch noch ein weiteres Merkmal, wie z.b. einen sechsstelligen Code auf seinem Smartphone, um sich in der Office365 Welt anzumelden. Nun kann es durchaus Sinn ergeben, diese MFA-Richtlinie auf Anmeldeversuche zu begrenzen, welche außerhalb des Corporate IT Umfelds passieren. Anmeldeversuche innerhalb des Firmennetzwerkes können meist als sicher und vertrauenswürdig erachtet werden.

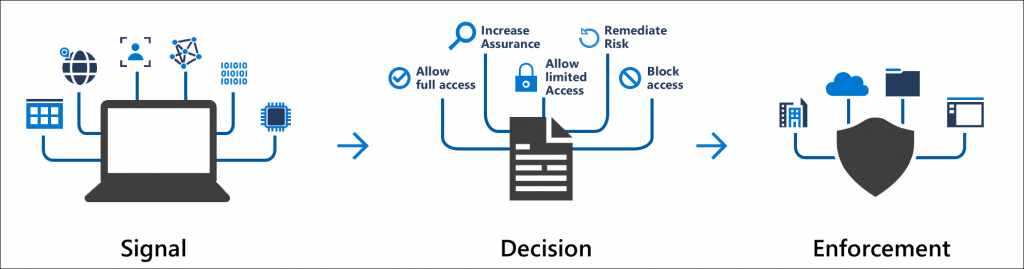

Bedingter Zugriff – Richtlinie

Im vorherigen Artikel haben wir eine Richtlinie erstellt, welche die MFA für alle Benutzer erzwingt. Nun können wir anhand von bestimmten Bedingungen festlegen, für welche Nutzer diese Richtlinie nicht gelten soll.

Unter den Bedingungen stehen uns unter anderem folgende Funktionen zur Verfügung:

- Ausgewählte Länder

- Bestimmte IP-Adressen

- Geräteplattformen (PC, iOS, Andorid & Co)

- Applikationen (Browser, Outlook, ActiveSync & Co)

In diesem Artikel möchten wir uns auf die „IP-Adressen“ beschränken.

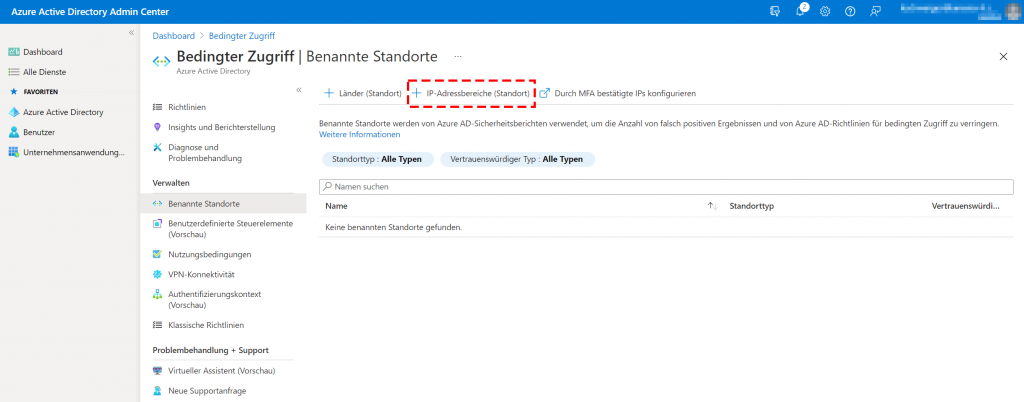

Benannte Standorte

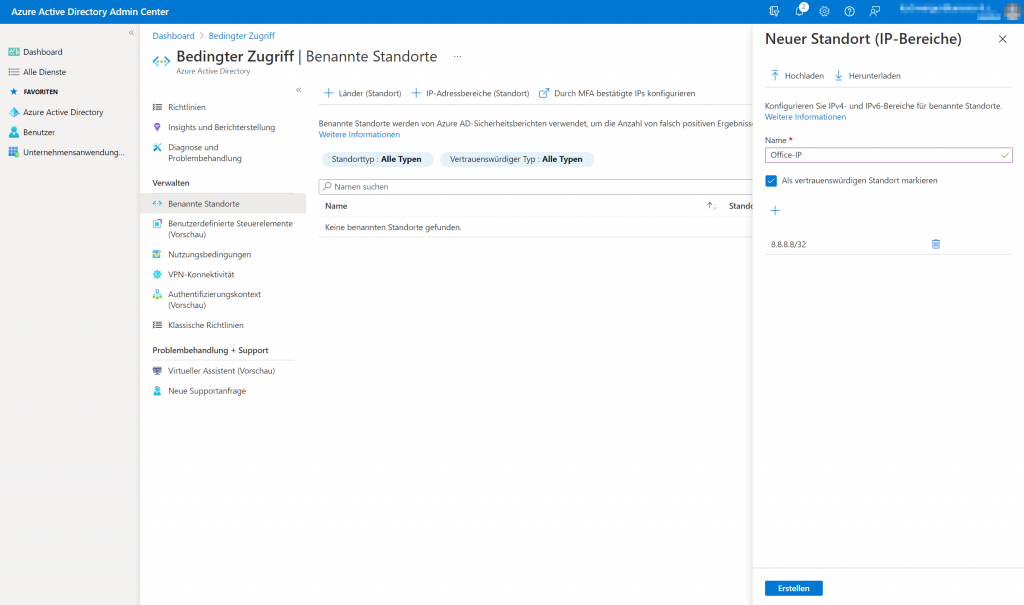

Dazu wechseln wir erneut in das Azure AD Portal unter „Azure Active Directory“ -> „Sicherheit“ -> „Bedingter Zugriff“ -> „Benannte Standorte„. Hier können wir mit dem Menüpunkt „IP-Adressebereiche“ einen neuen IP-Scope hinzufügen.

Im neuen Pop-Up vergeben wir einen treffenden Namen und hinterlegen die Public IP-Adressbereiche unserer Bürostandorte. Mehrere Einträge oder ganze Subnetze (mit entsprechendem Subnet-Suffix) können ebenfalls hinterlegt werden.

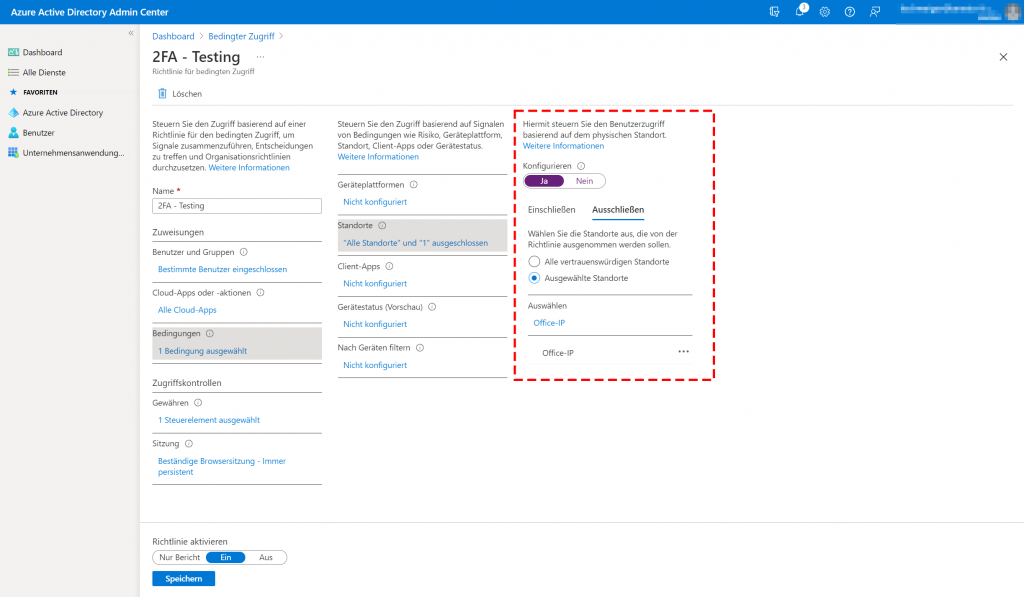

Anschließend wechseln wir in den „Richtlinien“ Reiter und editieren die zuvor erstellte Richtlinie. Unter „Bedingungen“ -> „Standorte“ können nun die hinterlegten IP-Adressbereiche von der MFA-Policy ausgeschlossen werden.

Sobald die Richtlinie aktiviert wurde, werden Anmeldeversuche über die hinterlegten Public IPs keine Multi Faktor Authentifizierung mehr benötigen.

Quellen aus dem Hause Microsoft, welche ebenfalls dieses Thema behandeln: